En alarm som gir beskjed hvis uvedkommende roter i filene dine, stjeler programvare eller kommer seg inn på innsiden av systemet ditt.

Det er hva åpen kildekode-prosjektet og verktøykassen Canarytokens, ved hjelp av få klikk, tilbyr helt gratis. Muligheten er riktignok ikke ny. Såkalte honning-tokens har lenge vært brukt til å lokke, fange og oppdage datainnbrudd.

Verktøy som dette gjør det likevel enklere enn noen gang for alle nettbrukere å sette opp ett nett av sikkerhetsfeller. Disse melder ifra hvis noen foretar seg noe de ikke burde.

– Canarytokens er ment som passive feller, som blir aktivert hvor noen går inn og kikke på noe bestemt, sier Keld Norman, sikkerhetskonsulent i selskapet Dubex.

DNS-kall utløser alarm

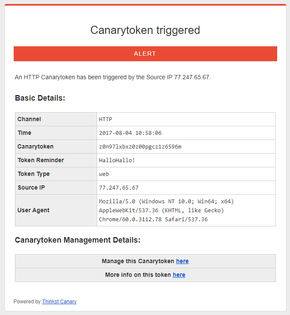

Grunnleggende fungerer verktøyet som er laget av sikkerhetsfirmaet Thinkst ved å foreta unike DNS-spørringer (domain name server).

Når det spesifikke kallet skjer blir det utløst en alarm, og deretter blir det sendt en beskjed, for eksempel en melding til eposten din. Metoden kan brukes til å overvåke det meste digitalt.

– Hvis du oppretter et PDF-dokumenter med lenker, så vil Adobe, når dokumentet blir åpnet, umiddelbart aktivere DNS-kallene, forklarer Keld Norman.

– Dette DNS-oppslaget er unikt og følger kun det aktuelle dokumentet.

Når PDF-filen åpnes blir altså DNS-spørringen utført og du får en epost med en beskjed. Den sier typisk at «Advarsel: Noen har åpnet hemmelig.pdf» - uavhengig av om noen faktisk har klikket på lenkene i dokumentet.

_logo.svg.png)

JPG-ikonet sladrer

DNS-metoden kan muligens fremstå som en begrensende faktor for Canarytokens anvendelighet. Men ved å være en smule kreativ, kan dette ha flere bruksområder.

– Hvis noen kikker rundt i filsystemet på din server, så ser de ikoner for dokumenter og bildefiler. De samme ikonene hentes fram til formålet etter en forhåndsdefinert fil-sti, forklarer Norman.

Stien kan ifølge ham være en nettverkssti (path), og slik vil operativsystemet pinge DNS-adressen i det øyeblikk noen kikker i gjeldende mappe.

Et annet bruksområde er at du lagrer en sikkerhetskopi eksternt, og leverandøren lover deg at dataene er kryptert, og følgelig ikke skal kunne leses av uvedkommende. Hvis filen plutselig blir pakket ut eller dekryptert og lest, så vil en Canarytoken kunne røpe det for deg.

Stjeler koden din

Canarytokens kan også sladre hvis noen bruker kildekoden din, uten lov.

– Du kan legge kodesnutter på hjemmesiden din. Hvis noen så stjeler kildekoden og eksekverer (kjører) den på egen webserver, så vil koden først lese av hva serveren som koden kjører på heter, forklarer Keld Norman.

– Og hvis det ikke er din server, kan koden sende av gårde en Canarytoken-trikker, som forteller at noen har rappet koden din.

Det samme gjør seg gjeldende hvis noen bruker en applikasjon, som har innebygget en Canarytoken.

– Hver kan noen kjøper en lisens til programmet du selger, så kjører du en lisensgenerator og gir kunden en nøkkel. Med en innebygget Canarytoken i exe-filen får du vite det, dersom noen har stjålet nøkkelgeneratoren.

Et flagg i horisonten

Metoden er enkel, og kan da også omgås av hackere, understreker Norman.

Dersom en Canarytoken forsøker å pinge (sende en forespørsel mot) Canarytokens.org, som er standard for tjenesten, kan hackere potensielt blokkere signalet, for eksempel ved hjelp av brannmur.

Slike angrep kan man omvendt forsvare seg mot, gjennom å sette sin Canarytoken til å pinge internt i virksomheten på gateway-nivå.

– Alternativt kan man «obfuskere» (gjøre kallet vanskelig å gjenkjenne), slik at hackeren ikke kan se hvilken server man pinger mot. Da har ikke hackeren en sjanse til å blokkere det, med mindre de blokkerer alle nettverkskall, hevder Keld Norman.

Det er viktig å påpeke at Canarytokens er et varslingssystem og ikke et faktisk forsvar mot hackere.

– Det er en tidlig advarsel, et flagg som heises i horisonten og som forteller at fienden er på vei. Eller at du allerede har mistet noe.