AT&T Alien Labs oppdaget nylig en ny type skadevare som angriper Linux-systemer. Skadevaren har fått navnet Shikitega og benytter avanserte teknikker og metoder for å snike seg under radaren og inn i sårbare Linux-systemer.

Begynner med en knøttliten fil

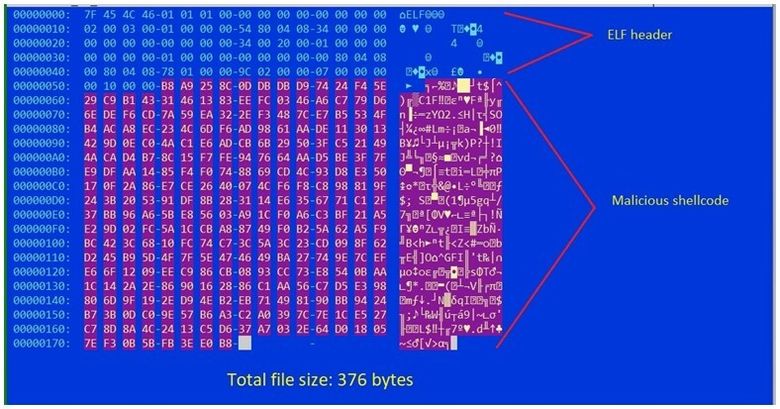

Det hele begynner med en knøttliten fil på bare 376 bytes, som er første trinn. Fra denne vil skadevaren pakke ut og dekode progressivt større og større biter av seg selv, trinn for trinn. Dermed ser ikke beskyttelsesprogramvaren mer enn en liten del av gangen og risikerer derfor å ikke merke at noe galt er på gang. Dermed kan skadevaren snike seg under radaren.

– Trusselaktører fortsetter å lete etter måter å levere skadevare på, og nye måter for å holde seg under radaren og unngå å bli oppdaget, uttaler AT&T Alien Labs-forsker Ofer Caspi. Shikitega-skadevaren leveres på en sofistikert måte, den bruker polymorfe koder, og den leverer «nyttelasten» gradvis slik at hvert trinn kun avslører en liten del av det hele. I tillegg misbruker skadevaren kjente vertstjenester i skyen som vert for sine kommando- og kontrollservere.

Uklart formål

Det er noe uklart hva Shikitega forsøker å oppnå.

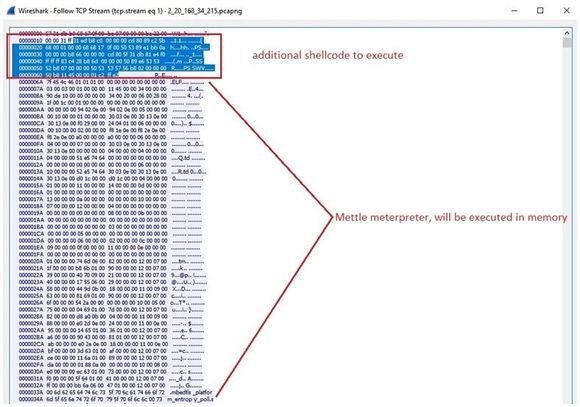

Noen elementer av den kan tyde på at den er ment å i det skjulte grave kryptovalutaen Monero på systemene den tar over, men det er i så fall neppe eneste formål. den forsøker også å laste ned og kjøre Mettle, noe som kan tyde på at den forsøker å ta over kontrollen av maskinens web-kamera, i tillegg til for eksempel å overvåke innlogging og lignende og dermed stjele passord og annen hemmelig informasjon.

Skjuler seg godt og utnytter eldgammel sårbarhet

Bare en liten del av kommandoene Shikitega forsøker å kjøre, kjøres direkte fra skadevaren. AT&T Alien Labs fant for eksempel ut at den forsøker å laste ned en rekke ekstra kommandoer som den forsøker å kjøre i minnet på maskinen, uten at nedlastingen lagres til disk. Dette gjør det ekstra vanskelig å oppdage angrepet mens det skjer.

Shikitega forsøker også å utnytte to kjente sårbarheter i Linux. Begge er for lengst tettet, men langt fra alle systemer blir oppdatert så ofte som de burde, og spesielt IoT-enheter er ennå sårbare for gamle feil som dette. De to sårbarhetene er CVE-2021-4034, også kjent som PwnKit og CVE-2021-3493.

Førstnevnte ble oppdaget tidligere i år, men hadde da eksistert i hele 13 år.

Digitaliseringsrådets leder: − Vi var så umodne at vi ikke skjønte hvor umodne vi var