Trend Micro har kommet med en sikkerhetsoppdatering som fjerner i alle fall én ekstremt alvorlig sårbarhet fra en komponent som følger med i alle fall ett av selskapets antivirusprodukt for Windows, Trend Micro Maximum Security 10.

Sikkerhetsfeilen etablerer i praksis et kommandolinjegrensesnitt som kan utnyttes av ethvert nettsted som brukeren besøker. En angriper gis dermed samme privilegier på systemet som brukeren selv, blant annet å kunne kjøre programvare, laste og ned filer, eller å slette eller endre filer.

Passordverktøy

Den aktuelle sårbarheten finnes i en komponent som kalles for Password Manager. Ifølge Tavis Ormandy, sikkerhetsforsker i Googles Project Zero, blir denne komponenten alltid installert sammen med antivirusproduktet. I tillegg blir den automatisk startet ved oppstart av pc-en.

Password Manager, som altså er et administrasjonsverktøy for passord, er ifølge Ormandy primært skrevet i JavaScript. Det åpner en rekke HTTP RPC-porter (Remote Procedure Call) for å håndtere forespørsler til programmeringsgrensesnittet.

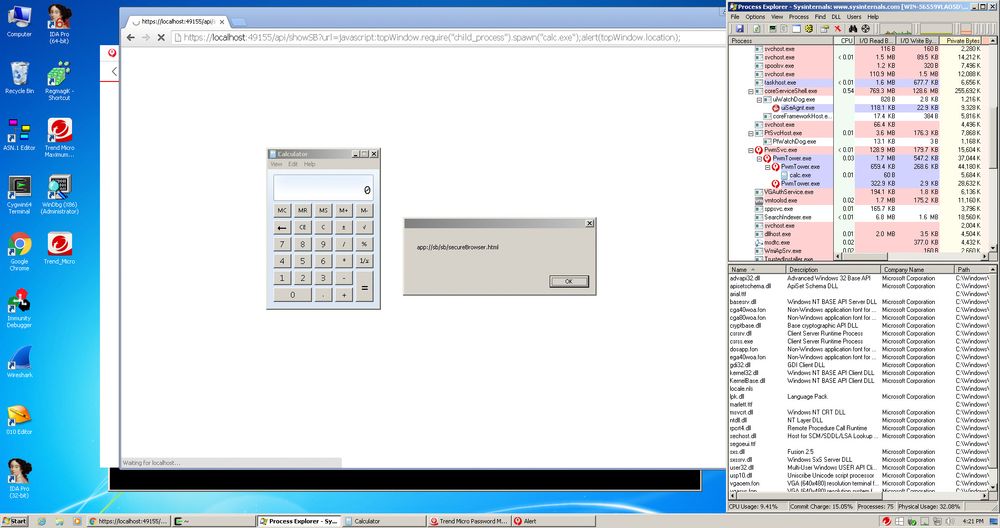

Ifølge Ormandy tok det ham omtrent 30 sekunder å finne en port som kunne brukes til å kjøre vilkårlige kommandoer på det lokale systemet, slik som denne, som åpner kalkulatoren i Windows:

Dear @trendmicro, wtf were you thinking? This bug is completely ridiculous. Will send full report in a minute. Sigh. pic.twitter.com/hEysaaht8f

— Tavis Ormandy (@taviso) 5. januar 2016

x = new XMLHttpRequest()

x.open("GET",

"https://localhost:49155/api/openUrlInDefaultBrowser?url=c:/windows/system32/calc.exe

true);

try { x.send(); } catch (e) {};

Ormandy varslet Trend Micro om sårbarheten den 5. januar. Trend Micro skal ha svart raskt, og den opprinnelige sårbarheten ble etter alt å dømme fjernet senest i går.

Langt fra det eneste

Men mye kan tyde på at dette ikke er den eneste sårbarheten i produktet. Passord-komponenten gjør ifølge Ormandy nesten 70 programmeringsgrensesnitt tilgjengelige via internett, blant annet et for å eksportere brukerens passord.

Password Manager-komponenten inngår i en tjeneste for synkronisering av passord mellom ulike enheter, men Ormandy har oppgitt kode som gjør det mulig for alle å laste ned en brukers passordsamling – riktignok i en kryptert utgave. Men programmeringsgrensesnittet decryptString, som også er tilgjengelig, skal løse dette.

– Dette betyr at alle på internett kan stjele alle passordene dine helt i stillhet, i tillegg til å kjøre vilkårlig kode uten noen bruker-interaksjon, skriver Ormandy.

- Opplever mindre skadevare: Internett føles mye tryggere

«Secure» Browser

Inkludert i produktet finnes det også en egen nettleser. Denne er basert på Chromium 41, som ble utgitt i november 2014. Men den kjøres med sandkassen avslått. Nettleseren, som Trend Micro i noen tilfeller kaller for «Secure Browser», er tilgjengelig via programmeringsgrensesnittet showSB.

.jpg)

– Dette er det latterligste jeg noen gang har sett, var beskjeden fra Ormandy til Trend Micro etter at han hadde oppdaget den «sikre» nettleseren.

I sikkerhetsoppdateringen har Trend Micro blant annet inkludert et krav om at forespørsler til noen av programmeringsgrensesnittene kommer fra et hvitelistet domene, i praksis pwm.trendmicro.com. Ormandy skriver at han antar dette vil kunne fungere, under den forutsetning at det ikke er noen XSS-feil (Cross-Site Scripting) på pwm.trendmicro.com.

Han antar dog at det finnes slike feil der og oppfordrer Trend Micro til å få gjennomført en profesjonell revisjon av dette.

– Jeg mener det fortsatt er en rekke problemer her, som den sikre nettlesere. Men jeg er enig i at dette fjerner de mest presserende problemene, skriver Ormandy til Trend Micro i en hittil siste melding.

Sikkerhetsoppdateringen til Trend Micro Antivirus og tilhørende komponenter skal ha blitt rullet ut automatisk.