Det sveitsiske selskapet High-Tech Bridge har skannet over 10 000 vilkårlig utvalgte, offentlig tilgjengelige SSL VPN-servere (Secure Sockets Layer Virtual Private Network) for å sjekke tilstanden på krypteringsteknologiene serverne benytter. Resultatet beskrives som imponerende dårlig.

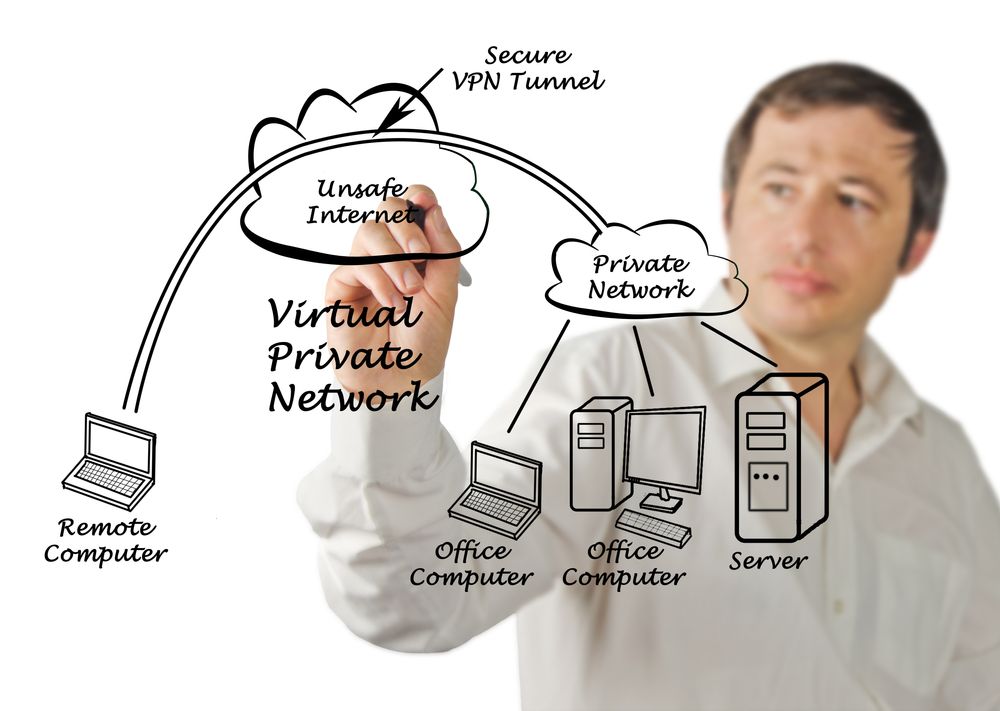

SSL VPN-tjenester kan benyttes direkte fra for eksempel en nettleser, uten at det må installeres noen egen VPN-klient på enheten.

Bare 10 prosent er «sikre»

Testen til High-Tech Bridge viser at 90 prosent av serverne som ble testet, benytter usikker eller rett og slett utdatert kryptering. Gitt at VPN i stor grad benyttes av sikkerhetsårsaker, er det overraskende at så stor andel av serverne ikke har blitt vedlikeholdt.

High-Tech Bridge tror at det kan skyldes at mange fortsatt tenker på SSL/TLS-kryptering som noe som bare gjelder HTTPS-protokollen, og at de dermed glemmer at andre viktige internettjenester, som e-post og VPN, også er basert på samme krypteringsteknologi.

77 prosent av de testede SSL VPN-serverne benytter fortsatt SSLv3. Noen titalls servere benytter til og med SSLv2. Etter at POODLE-angrepene ble oppdaget i fjor, ble SSLv3 ansett for å stå uten noen sikker chiffersamling. Serverne bør derfor oppdateres til å benytte en versjon av TLS i stedet for SSL.

Usikre sertifikater

Også på sertifikatsiden er det store mangler. 76 prosent av de testede serverne benytter et SSL-sertifikat som det ikke er tillit til, ofte sertifikater som er forhåndsinstallert av serverleverandøren. Slike upålitelige sertifikater gjør mulig for en angriper å sette opp falsk en etterligning av VPN-serveren og dermed kunne avlytte trafikken.

74 prosent av sertifikatene er dessuten signert med algoritmen SHA-1, som har kjente svakheter som kan utnyttes til å lage forfalskede sertifikater. 5 prosent av sertifikatene er signert med MD5, som i 1996 ble ansett som usikker nok til at sikkerhetseksperter allerede den gang anbefalte å erstatte den med en sikrere teknologi.

Nærmere halvparten av serverne, 41 prosent, benytter RSA-sertifikater med nøkkellengde på 1024 bits. Ifølge High-Tech Bridge anses nøkkellengder som er under 2048 bits lang som usikre.

Fortsatt Heartbleed

En del av serverne, blant annet fra Fortinet, er basert på OpenSSL. Av disse er det fortsatt ti prosent som fortsatt er berørt av Heartbleed-sårbarheten, som kan utnyttes til å kompromittere serveren.

High-Tech Bridge viser til at det finnes flere retningslinjer og krav for det som anses som et minimumsnivå for sikkerhet. Bare tre prosent av serverne oppfyller PCI DSS-kravene, mens ingen oppfyller NISTs retningslinjer.

Det er mulig for alle å teste krypterte tjenester i en tjeneste som High-Tech Bridge tilbyr på denne siden. Testen har svært mye felles med Qualys' mye omtalte SSL Server Test, men er ikke begrenset til webservere. I testtjenesten til High-Tech Bridge kan teste enhver protokoll ved å oppgi portnummeret sammen med servernavnet eller IP-adressen.