Markedet svømmer over at internett-tilkoblet utstyr vi kan bruke til å automatisere eller fjernstyre hjemmet.

Som digi.no har omtalt i et par artikler i det siste (begge er Digi Ekstra-saker), står det ikke alltid så bra til med datasikkerheten til slike enheter. Likevel inviterer vi dem inn på baksiden av brannmuren, i det samme lokalnettet som vi har våre personlige pc-er, smartmobiler og filservere.

Test av hyllevare

Nå er det kanskje langt mellom slikt IoT-utstyr (Internet of Things – tingenes internett) som er direkte ondsinnet. Men det finnes definitivt enheter som har tvilsom funksjonalitet og som kan utgjøre en trussel mot brukernes personvern. Det viser en rapport som det amerikanske IT-sikkerhetsselskapet Dark Cubed publiserte for en drøy måned siden. Den ble nylig omtalt av CNET News.

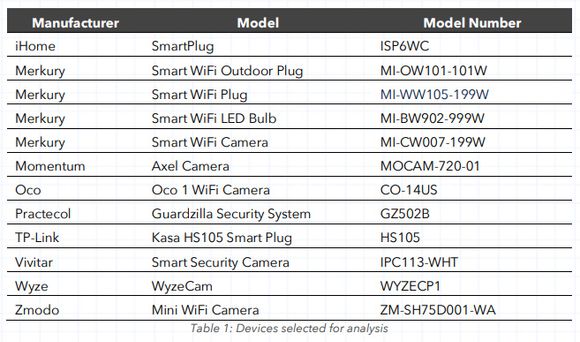

Sikkerhetsforskerne hos Dark Cubed startet det hele med nokså tilfeldig å plukke med seg 12 ulike IoT-enheter i hyllene eller nettbutikkene til Walmart, Best Buy, MicroCenter og Amazon, altså store amerikanske butikkjeder.

Sju av enhetene var kameraer, fire var «smarte» stikkontakter, mens den siste var en wifi-kontrollert LED-lyspære.

Det er uklart om noen av disse enhetene er i salg hos norske forhandlere. Flere er derimot tilgjengelige via utenlandske nettbutikker og markedsplasser som har mange norske kunder.

Tre kom fra det med æren i behold

For hver av disse enhetene gjennomførte sikkerhetsforskerne en rekke aktiviteter. Dette inkluderte:

- Manuell vurdering av personvernpolicyen for å forstå hvordan selskapet beskytter kundedataene og hvem dataene eventuelt deles med

- Overvåking og rangering av all trafikk til og fra enhetene. Dette skal ha blitt gjort med avanserte verktøy for trusselanalyse

- Logging av all trafikk og analyse av kommunikasjonsmønstre

- Innsamling av komplette pakkedata for manuell vurdering

- Gjennomføring av MITM-angrep (Man in the Middle) for å forstå hva som kan sees på utsiden av brukerens nettverk

- Automatisert og manuell analyse av tilknyttede Android-applikasjoner.

Bare tre av de tolv enhetene, iHome Smart Outlet, Momentum Axel Camera og TP-Link Kasa Smart Outlet greide seg godt i testene. Ifølge Dark Cubed holder disse enhetene kommunikasjonen med tredjeparter på et minimum, de følger grunnleggende sikkerhetsprinsipper og er produkter som sikkerhetsforskerne kan forsvare å gi i gave til familie og venner.

Fravær av sikkerhet

Verre er det med de øvrige enhetene. Flere av dem er basert på plattformer som enten ikke fullt ut krypterer informasjonen de overfører, eller så er krypteringsløsningene så dårlig implementert at det ikke er vanskelig å omgå den. Et eksempel på det siste er enhetene fra Practecol og Zmodo som ikke sjekker om sikkerhetssertifikatet som benyttes i forbindelse med krypteringen av trafikken, er gyldig. Dette gjør at nærmest hvem som helst kan avskjære og dekryptere trafikken.

– Den eneste forklaringen er at disse selskapene aldri har gjennomført en sikkerhetsvurdering av disse enhetene, skriver Dark Cubed. Det poengteres også at enhetene som det ikke ble funnet alvorlig mangler ved, ikke er nevneverdig dyrere enn mange av de usikre enhetene.

Ingen kryptering

Alle enhetene fra Merkury Innovations, inkludert lyspæra, benytter det Dark Cubed omtaler som en veldig usikker implementering av meldingsprotokollen MQTT (Message Queuing Telemetry Transport), hvor blant annet meldingskøene til de ulike enhetene, samt brukernavn og passord, overføres ukryptert over nettverket mellom enhetene og den tilhørende Android-applikasjonen.

Dette kan gjøre det enkelt for uvedkommende å følge med på for eksempel om lyspæren skrus av eller på. Med litt mer kunnskaper er det også mulig for ondsinnede å manipulere enhetene. Den eneste måten å hindre dette på, er å koble fra enhetene.

– Vi er definitivt bekymret over akkurat disse enhetene, men vi mistenker sterkt at sikkerhetsproblemene vi har funnet er representative for det faktum at disse selskapene ikke vurderer sikkerhet så viktig at de ikke engang har gjort en eneste sikkerhetsvurdering av disse enhetene. Ingen sikkerhetsorientert person ved disse selskapene ville ha sluppet ut disse enhetene i deres nåværende tilstand, skriver sikkerhetsforskerne.

Appene gjør det verre

Det er muligens begrenset hvor mye skade en wifi-tilknyttet lyspære kan gjøre alene. Men den aktuelle lyspæren som omtales i rapporten, må styres ved hjelp av en applikasjon kalt Geeni. Med den kan lyspæren blant annet dimmes eller skrus på eller av på gitte tidspunkter.

Sikkerhetsforskerne mener at appen er direkte skremmende. På mobilen krever den nemlig en rekke tillatelser som anses som følsomme. Dette inkluderer tilgang til brukerens posisjon, mulighet for lydopptak og tilgang til å lagre til enhetens eksterne lagringsplass. I tillegg ber den om SYSTEM_ALERT_WINDOW-tillatelse. Google oppgir at det er svært få applikasjoner som bruker denne tillatelsen da den er ment for samhandling med brukeren på systemnivå.

Selv om dette kan virke uskyldig, opplyser sikkerhetsforskerne at det finnes flere beskrivelser på internett som forteller hvordan dette kan brukes av applikasjonsutviklere til å stjele data fra andre applikasjoner, kompromittere passord og til å laste ned skadevare på enheten.

Sikkerhetsforskerne understreker at de ikke har noen spesiell grunn til å mistenke Geeni-appen for å gjøre dette.

– Men dette er noe som gjør oss nervøse.

Forskerne skriver at Apples strenge regime for godkjenning av apper kan ha medført at noen av de omtalte svakhetene som er oppdaget i Android-utgavene av appene, ikke er tilstede i iOS-utgavene av de samme appene.

Leste du denne? Har tjent minst 340 milliarder kroner på App Store. Nå er app-butikken 10 år

Kommuniserer med mange servere

Derimot kommuniserer appen med en rekke webservere i både Kina, Hong Kong og USA. Den inkluderer også hardkodede lenker til kinesiske og amerikanske aktører som Alibaba, Facebook, Twitter og Weibo. Dette brukes trolig for å samle persondata til annonseformål.

– Bare ved å dimme lyspæren din, tar du med applikasjonen en utrolig risiko på grunn av sikkerhetsproblemene og lekkasjen av personopplysninger, skriver sikkerhetsforskerne.

De understreker likevel at det at en applikasjon ber om visse tillatelser, ikke nødvendigvis betyr at den faktisk benytter seg av disse. Men en framtidig versjon av appen kan bruke disse uten å måtte be om tillatelse på nytt.

Sikkerhetsforskerne nevner også to andre eksempler på sikkerhetsproblemer med de testede enhetene.

Med Guardzilla-enheten fra Practecol er det mulig å utløse falske alarmer bare ved å besøke en gitt URL i nettleseren. Med Zmodo-kameraet er det mulig å observere all kommunikasjon til og fra kameraet, inkludert bilder og video.

Kina

Dark Cubed uttrykker også generell bekymring over Kinas voksende posisjon i IoT-markedet. Sikkerhetsselskapet erkjenner at det at et selskap er drevet fra Kina ikke betyr at det er ondsinnet, men peker på at forholdet mellom kinesiske selskaper og myndigheter er annerledes enn det som er tilfellet i andre land. Dark Cubed baserer dette på offisielle, amerikanske rapporter fra FBI og etterretningsorganisasjonene.

Det er ikke nødvendigvis bevist at kinesiske elektronikk fungerer som en utvidet del av kinesisk etterretningstjeneste, men mistankene er der. Blant annet Huawei jobber for tiden hardt for å motbevise disse mistankene mot selskapet.

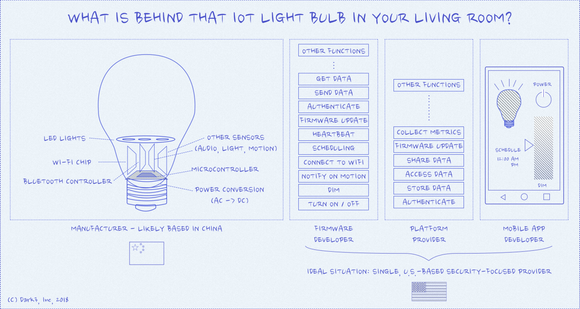

Som amerikansk aktør mener Dark Cubed at det ideelt sett er en USA-basert, sikkerhetsorientert leverandør som står bak fastvaren, mobilappen og selve plattformen til IoT-enhetene, selv om de fysiske enhetene produseres i Kina. Dette er gjengitt i illustrasjonen nedenfor.

Med norske øyne er det tilsvarende ønskelig at denne leverandøren er norsk, eller i alle fall fra et land underlagt de samme personvernreglene som vi har i Norge, det vil si et land i EU/EØS.

Nettskyen og sikkerhet

I rapporten pekes det også på at enkelte leverandører hevder at det at de bruker en amerikanske nettskyplattform, gjør plattformen deres sikker. Nevnte Merkury bruker en server i Amazon Web Services (AWS), men det går ganske klart fram at den ikke er sikker.

Dark Cubed skriver at det er viktig å skille mellom bruk av sikre IoT-plattformer fra blant annet Amazon og Google, og det å ha en vanlig webserver som kjøres på en virtuell maskin i for eksempel AWS.

– Amazon har intet ansvar for å sikre infrastruktur som kjøres på en virtuell server i AWS, og det bør de heller ikke ha, heter det i rapporten.

Som digi.no nylig omtalte, er det mange nettskykunder som tror at de gir fra seg ansvaret for sikkerheten når de tar i bruk løsninger i nettskyen. Det har fått flere til å rope varsko.

Må være sikkert fra begynnelsen av

Dark Cubed avslutter rapporten med å skrive at selv om mye av det som er påpekt i rapporten, kan rettes ved hjelp av sikkerhetsoppdateringer, så vil det ikke hjelpe stort fordi sikkerhet krever kultur og forpliktelser, og da nytter det ikke med en reaktiv tilnærming.

– For i det hele tatt å være komfortable med å vurdere å bruke noen av disse produktene på nytt i framtiden, måtte vi ha sett en betydelig restrukturering og omstilling i disse selskapene, fokuser på å gjøre sikkerhet til en prioritet, skriver sikkerhetsforskerne.

Sikkerhetsforskerne forteller at det undersøkelsen deres har avdekket, på én måte ikke har kommet som noen overraskelse.

– Mange av disse enhetene er ikke sikre. Mye av den tilhørende infrastrukturen er ikke sikker. Flere av Android-applikasjonene er på grensen til å være farlig. Det som likevel var overraskende, er at det faktum at noen av disse enheten, som IoT-lyspæren, er så usikre at det ikke er mulig å anse det som en feil, heter det i rapporten.

Les også: Sørgelig få IoT-enheter blir oppdatert av brukerne