Med hjelp fra cybersikkerhetsselskapet Eset har det ukrainske responsteamet for cyberhendelser, CERT-UA, greid å avverge et omfattende cyberangrep mot en strømleverandør i Ukraina. Skadevaren som ble benyttet, skal ha vært satt opp til å bli aktivert fredag den 8. april klokken 16.10 UTC. Ti minutter senere skulle sporene av skadevaren slettes.

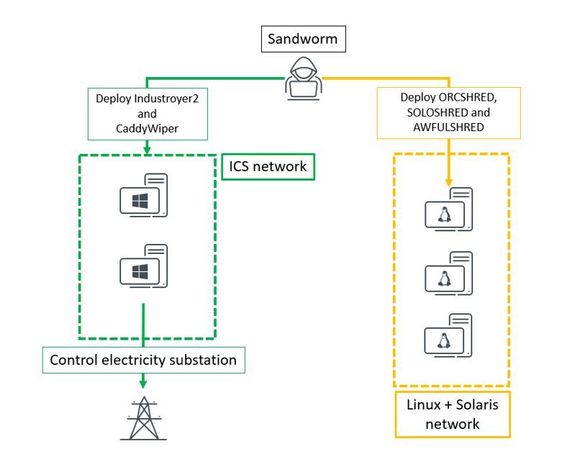

Eset oppgir at det med høy sannsynlighet er hackergruppen Sandworm (også kjent som blant annet Fancy Bear og Strontium) som er ansvarlige for det mislykkede angrepet. Gruppen er trolig kontrollert av den militære, russiske etterretningstjenesten mest kjent som GRU.

Ny variant av gammel kjenning

Ifølge både Eset og CERT-UA skal det i hovedsak ha blitt benyttet to ulike former for skadevare. Den mest sentrale kalles for Industroyer2, som skal være en ny variant av en skadevare som i 2016 ble brukt til å stenge strømmen i Ukraina i 2016 (for abonnenter).

Eset mener det ikke ville ha vært mulig å skrive og teste en slik skadevare uten å ha tilgang til det spesialiserte utstyret som brukes i det spesifikke industrimiljøet som er målet for angrepet.

Industroyer-skadevaren har støtte for IEC-104-protokollen for å kunne kommunisere med industrielle kontrollsystemer (ICS), inkludert utstyrt brukt ved transformatorstasjoner. Planen skal nå ha vært å slå av strømmen i en region i Ukraina.

Skulle forhindre gjenvinning av kontrollen

I tillegg til Industroyer2, ble flere Windows-systemer hos energileverandøren infisert med CaddyWiper bare en drøy time før hovedangrepet skulle skje. Dette er en destruktiv skadevare (wiper – skadevare for sletting av innholdet på lagringsenheter, ofte også partisjonsinformasjon) som i dette tilfellet trolig skulle ha sørget for å slette sporene etter Industroyer2, samt å slette så mye annet at det ville bli vanskelig for energiselskapet å gjenvinne kontrollen.

Russisk cybervåpen kan slå ut norsk strøm: NVE ber kraftselskapene følge ekstra godt med

Dette er ikke første gang CaddyWiper har blitt brukt. Det første tilfellet Eset kjenner til, skjedde den 14. mars i år. Da ble en eldre variant av den samme skadevaren installert i nettverket til en ukrainsk bank.

Eset skriver at det foreløpig ikke er kjent hvordan angriperne kompromitterte systemet hvor de kom seg inn. Det er heller ikke kjent hvordan de kom seg fra IT-nettverket som dette systemet var en del av, og over i ICS-nettverket som kontrollsystemene er tilknyttet.

Også andre komponenter

Det har blitt funnet et PowerShell-skript som tyder på at angriperne har kunnet rulle ut CaddyWiper ved hjelp av Group Policies Objects (GPO) og ADSI-grensesnittet (Active Directory Service Interface).

I tillegg til dette ble det hos energiselskapet funnet destruktiv Bash-basert skadevare beregnet for Linux- og Solaris-systemer. Skadevaren skal ha bestått av både en orm og en wiper. Ormen skal ha brukt SSH-tjenesten til å få tilgang til andre systemer i ulike nærliggende nettverkssegmenter. Eset tror at angriperen hadde innloggingsinformasjon tilgjengelig allerede i forkant av angrepet.

Aldri før er det målt et større angrep