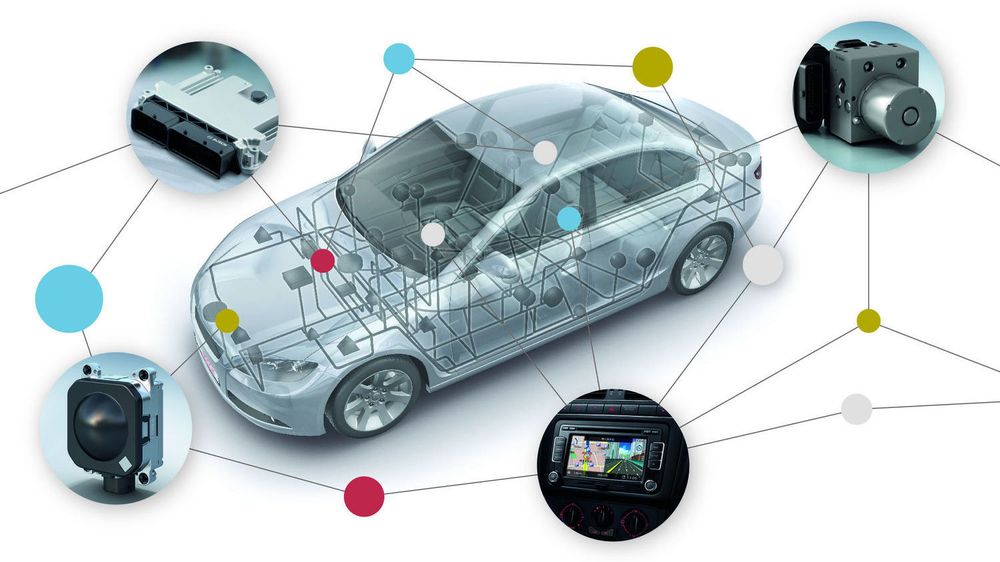

Allerede før de virkelig autonome bilene får rulle ut på veiene våre, advarer ENISA (European Union Agency for Network and Information Security) om oppsiktsvekkende svak sikkerhet i IT-systemene til mange biler som allerede er i bruk. Dette går fram av en rapport som ENISA la fram i forrige uke.

– Vi må samle alle aktørene i den europeiske bilindustrien for å sikre smarte biler i dag, slik at vi får tryggere, autonome biler i morgen, sier Udo Helmbrect, administrerende direktør i ENISA, i en pressemelding.

I pressemeldingen heter det videre at det blitt publisert informasjon om mange angrep mot smarte biler, hvorav mange har resultert i svekket omdømme for de berørte bilprodusentene.

– Resultatet av angrep på en smart bil har vidtrekkende konsekvenser når det gjelder sikkerhet, mens kostnadene for kybersikkerhet blir en utfordring for bilprodusentene. Risikoen for sjåføren, passasjerer og andre veibrukere gjør dette til et spørsmål av nasjonal og europeisk interesse, skriver ENISA i pressemeldingen.

Leste du denne? Google holder de selvkjørende bilene mest mulig unna nettet

Kritikk og råd

I den omfattende rapporten som både avdekker svakheter og kommer med råd om forbedringer og tiltak, lister forfatterne en rekke eksempler på at nettilknyttede IT-systemer i biler ofte er usikkert designet. Flere av eksemplene er fortsatt ikke tatt hånd om.

Uten i særlig grad å navngi noen leverandører, trekkes det fram problemer som at systemer er designet uten noen strategi for dybdeforsvar, eller at sikkerhets- og personverndesignen er helt fraværende, slik at private data om kjøretøyet eller bruken av dette unødvendig kan bli delt med tredjeparter.

Det nevnes også mangel på autentisering og autorisering, samt manglende validering eller signering i forbindelse med fast- eller programvareoppdatering. Det skal ha vært bekreftede tilfeller hvor oppdateringene lastes ned uten serverautentisering eller til og med fra vilkårlige servere.

Mangel på «secure boot», som kan hindre oppstart av ikke-godkjent eller modifisert programvare, blir nevnt, sammen med manglende begrensning av åpne nettverksporter og beskyttelse av både interne og eksterne grensesnitt.

Det trekkes også fram tilfeller hvor offentlig kjente sårbarheter ikke patches, feilkonfigurering av sikkerhetstjenester som VPN og svake passordregler.

Les også: Here vil dele sensordata fra Mercedesen din med «alle andre»

Åpne sårbarheter

Andre eksempler på mangelfull sikkerhetsforståelse er at sårbarheter som har blitt oppdaget og varslet, men ikke offentliggjort, har forblitt åpne for angrep i så lenge som to år på grunn av rettstvister mellom produsenter og sikkerhetsforskere.

I andre tilfeller har produsentenes manglende respons på varsler fra sikkerhetsforskere resultert i at sårbarhetene har blitt offentlig kjent før noen sikkerhetsfiks i det hele tatt har blitt planlagt.

Det trekkes også fram at noen bilprodusenter enten ikke tilbyr jevnlige programvareoppdateringer og at de færreste tilbyr slike automatisk via internettbaserte løsninger i bilen. I stedet må de installeres når bilen er på et verkstedbesøk eller når bileieren finner det for godt å gjøre dette selv ved hjelp av en USB-pinne.

Det nevnes også at slikt som sikkerhetslogger ikke anses som viktig av leverandørene, selv om dette er essensielt for sikkerhetsdiagnostisering i felten.

Les også: Sekunder senere stikker Benjamin av med luksusbilen: – Det er alt for enkelt!

Lover trygghet, ikke sikkerhet

Ifølge rapporten vurderer bilbransjen for det meste sikkerhet med de samme metodene som brukes for trygghet, ofte basert på ISO 26262 eller MISRA.

.jpg)

– Disse standardene tar marginalt for seg sikkerhet. De bidrar til å redusere vilkårlige og systematiske feil og svikt, men beskytter ikke mot angrep, heter det i rapporten.

Det er ikke alltid så klart hva som er forskjellen på trygghet og sikkerhet. Men sikkerhetsspesialisten Spencer Coursen skriver om temaet her og mener at sikkerhet er den beskyttelsen som gjør at vår trygghet forblir konstant.

Det som er klart er at så snart IT-systemene i bilene blir eksponert mot internett eller andre eksterne kommunikasjonskanaler, så er de like utsatt for angrep som alle andre IT-systemer.

Dersom systemene i bilene ikke er godt isolert fra hverandre, kan angrep mot denne typen enheter ikke bare føre til tap eller manipulasjon av data eller funksjonalitet, men også føre til betydelig fysisk skade.

Uten passordbeskyttelse: Nissan Leaf lar seg kontrollere fra internett

Forventer at rådene blir fulgt

Blant anbefalingene rapportforfatterne kommer med, er at bransjeaktørene må etablere helhetlige og sikre utviklingsprosessen for produktene. Dette må omfatte alt fra design til vedlikehold etter at produktene er solgt.

Forfatterne mener at rapporten gir et godt utgangspunkt for dette og forventer at bransjeaktørene vil ta i bruk anbefalingene og effektivt forbedre sikkerheten til deres respektive produkter.

I rapporten rådes bransjeaktørene til å samarbeide mer og sørge for bedre informasjonsdeling seg imellom. Dette kan blant annet bidra til at det etableres nye standarder og beste praksis på tvers av bransjen.

I tillegg mener forfatterne at bransjen må definere prosesser som klargjør ansvaret de ulike aktørene og leverandørene har når det oppstår IT-sikkerhetsproblemer.

ENISA-rapporten er blant annet basert på intervjuer med fagfolk og eksperter hos alt fra bilprodusenter og teleoperatører til teknologileverandører og IT-sikkerhetsselskaper.

Leste du denne? Vil gjøre bilene til gigantiske smartmobiler