I disse dager diskuterer kongressen i USA flere lovforslag som har til hensikt å styrke landets kyberforsvar. Det har gitt mediene et påskudd til å jakte på bakgrunnsinformasjon, for å gi leserne et grunnlag til å vurdere hvor viktige og hvor effektive lovutkastene kan bli i praksis.

Blant de mest interessante bidragene her er et intervju i Smithsonian.com med Richard Clarke, og intervjuer i Wall Street Journal med blant annet Shawn Henry, en av FBIs fremste eksperter innen kybersikkerhet.

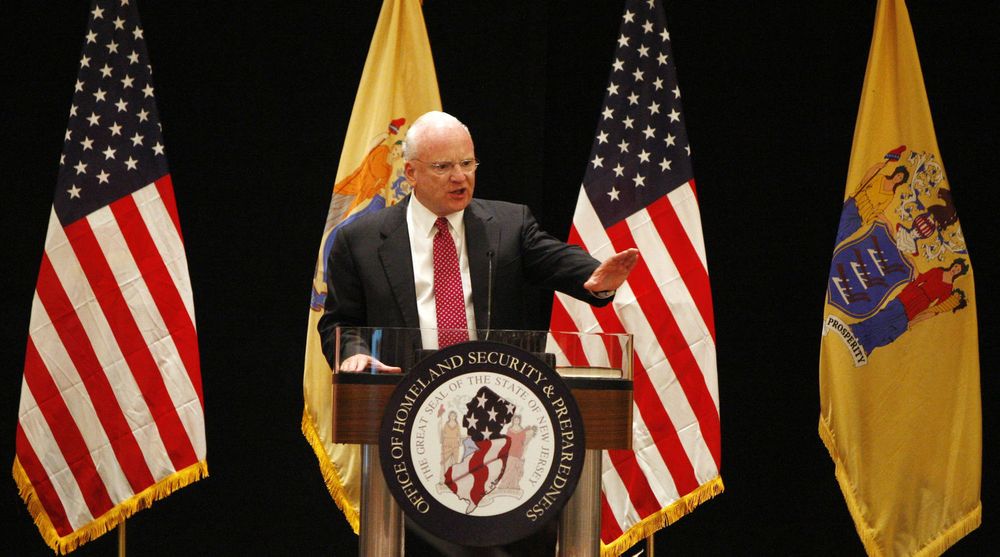

Richard Clarke var i 11 år fram til 2003 sikkerhetsrådgiver i Det hvite hus til tre ulike presidenter. Han var blant de få toppfolk som før angrepene mot New York og Pentagon 11. september 2001 advarte at Al Qaida planla en omfattende aksjon mot USA. Clarke har siden markert seg med blant annet boken Cyber War.

Stuxnet er dataormen som fant veien til Irans anlegg for urananrikning i Natanz, der den sørget for en umerkelig sabotasje av sentrifugene slik at anrikningen gikk i stå. Stuxnet utnyttet en sårbarhet i et Scada-system levert av Siemens. Ormen dukket opp mange steder, men utførte bare skadeverk i Natanz, på grunn av begrensninger i koden: Sabotasjen ble først iverksatt etter at flere betingelser var tilfredsstilt, blant annet at motorene til sentrifugene måtte stamme fra to selskaper som ikke hadde levert motorer til andre anrikningsanlegg enn det i Natanz.

Oppbyggingen av Stuxnet tydet på at ormen måtte stamme fra en eller flere svært ressurssterke og kompetente organisasjoner, og de fleste eksperter pekte på Israel og USA.

Clarke sier han er overbevist om at USA sto bak Stuxnet.

Han sier Israel kan ha gitt et beskjedent bidrag, for eksempel i utprøvingsfasen, men at USA sto for både initiativet, utviklingsarbeidet og utførelsen av angrepet.

Han legger til at et slikt kyberangrep ikke kan betraktes som en krigshandling men som en hemmelig operasjon.

– Jeg fikk en klar fornemmelse av at koden var skrevet eller styrt av en gjeng med advokater fra Washington, sier Clarke i intervjuet.

Han begrunner det med kodens mange sjekk for å sikre at ingen andre enn anlegget i Natanz kunne rammes. Det gjenspeiler amerikanske militære planleggeres oppfølging av internasjonal lov som pålegger å gjøre alt for å begrense skader på sivile, og som er hovedanliggende til Pentagons advokater.

Et annet indisium er Stuxnets innebygde «TTL», «time to live»: Da koden hadde gjort sitt, enten fordi den hadde funnet ut at den ikke befant seg i Natanz, eller fordi sabotasjen var på gang, skulle ormen slette seg selv og fjerne alle spor.

Dessverre virket ikke Stuxnets TTL, og flere IT-sikkerhetseksperter utenfor Iran avslørte koden. Clarke sier det kan skyldes at ormen var for avhengig av klokken i nettet den kjørte i, og folk som kjører piratkopiert Scada gjerne saboterer klokken for å sikre seg mot at systemet går stå på grunn av lisensbomber.

Det står ikke i intervjuet med Clarke, men det er tidligere kjent at Scada-systemet i Natanz var piratkopiert, se artikkelen Orm herjer piratkopiert IT i kjernekraftverk.

Det verste med at Stuxnet ble kjent, er at tusener av hackere verden over nå har anledning til å analysere «det beste kybervåpenet USA noen gang har utviklet». Feilen i kodens TTL gjorde at fienden fikk våpenet på et fat.

Clarkes vesentlige kritikk mot USAs kyberberedskap er at den er alt for svak, og at den svekkes samtidig som land som Kina får en stadig mer velutviklet evne til kyberkrig, kyberspionasje og kybersabotasje.

Han mener ikke noe større amerikansk selskap har unngått å bli tappet for følsom informasjon av kinesiske agenter, og at tappingen skjer uten at selskapene er oppmerksom på det.

Dette er også temaet for FBIs Shawn Henrys intervju med Wall Street Journal. Avisen viser dessuten til uttalelser fra Richard Bejtlich i IT-sikkerhetsselskapet Mandiant til en offentlig høringskommisjon i forgårs.

Bejtlich fortalte at 94 prosent av Mandiant-kunder som hadde opplevd datainnbrudd fra Kina, ikke visste om det før de fikk høre det fra andre. Median-tallet fra tidspunktet da innbruddet ble utført til det ble oppdaget var hele 416 dager.

Fra et militærstrategisk perspektiv er dette svært alvorlig.

USAs elendige kyberforsvar undergraver landets evne til å gjennomføre maktdemonstrasjoner av den typen som daværende president Clinton gjennomførte i Taiwan-stredet i 1996: I en spent situasjon sendte han to flåtestyrker for å advare Kina mot å angripe Taiwan. Blir kyberstyrkeforholdet enda mer forringet i Kinas favør blir en slik styrkedemonstrasjon umulig, fordi krigsskipenes samband vil kunne settes ut av spill av et kyberangrep.

Dette er ikke noe Clarke trekker fra eget bryst. I 2009 trykket Orbis, et magasin spesialisert på militær strategi, en artikkel av James Kraska, rådgiver til USAs øverste militære ledelse Joint Chiefs of Staff, om «hvordan USA tapte sjøslaget i 2015» (How the United States Lost the Naval War of 2015, pdf, 11 sider).