Etter to måneders tautrekking har Valve, som står bak verdens største spillplattform, Steam, innrømmet og fjernet en alvorlig sårbarhet.

Sikkerhetshullet satte i minst to måneder sikkerheten til alle plattformens 86 millioner aktive Windows-brukere over styr ved å tillate angriperen å oppgradere sine rettigheter på maskinen.

Valve ble advart, men drøyde i ukesvis med å tette hullet. Måten Steam er skrudd sammen på gjør at det likevel fortsatt er mulig å gjennomføre lignende angrep.

Denne typen angrep eskalerer rettighetene for skadelig programvare, og dette konkrete angrepet kan fortsatt utføres selv om Steam ikke en gang kjører – programmet skal bare være installert.

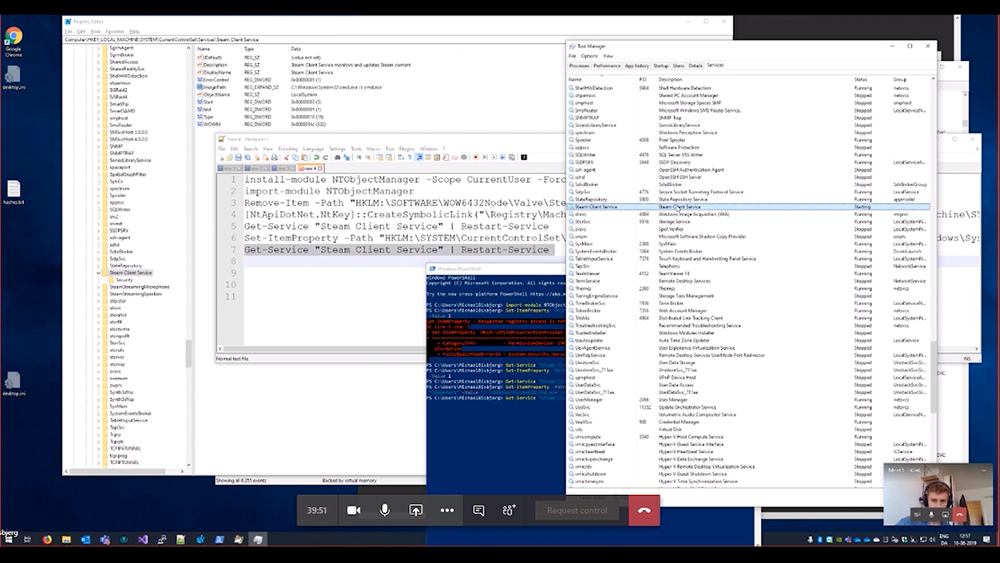

Siden Valve i første omgang ikke ville innrømme den første sårbarheten, ba Version2 Michael Bisbjerg, som er seniorutvikler hos sikkerhetsfirmaet Agile Response Technologies, om å lage en «proof of concept». Du kan se demonstrasjonen i bunnen av artikkelen, eller lese om den hos version2.dk: – Slik hacket Version2 Steam: – Man kan gjøre hva man vil på maskinen

I løpet av få minutter lyktes det utviklere å gjenskape sikkerhetshullet, som opprinnelig ble offentliggjort og beskrevet av den russiske sikkerhetsforskeren Vasily Kravets.

– Hvis denne typen angrep lykkes, kan man installere keyloggere som spiller inn det man taster inn på datamaskinen, man kan installere nettlesertillegg som overvåker personer som bruker datamaskinen på nettet, eller man kan bruke datamaskinen til å infisere andre datamaskiner på nettverket, sier Michael Bisbjerg.

– Man kan gjøre stort sett det som passer en, og relativt enkelt få kernel-rettigheter, altså adgang til selve operativsystemet, utdyper han. Angrepet kommer av en såkalt escalation of rights-sårbarhet som tillater brukere fra laveste adgangsnivå å tiltvinge seg adgang til alt annet på maskinen.

Angrepet kan blant annet skje gjennom noen av de mange «moder» som distribueres til hundrevis av spill på Steam, men kan også startes med en hvilken som helst annen eksekverbar fil – for eksempel fra et epost-vedlegg.

Modsene er interessante, fordi de distribueres i et miljø folk ukritisk henter innhold fra. Og hvis mods distribueres gjennom Steam – som ofte er tilfellet – vet en angriper at offeret har Steam, og dermed et sårbart system.

– Jeg gjør det selv når jeg henter et nytt spill. Jeg klikker bare, skal ha den og den moden, og så starter jeg spillet, sier Bisbjerg.

Mods er gratis, alle kan lage dem og alle kan laste dem ned. Ingen advarsler popper opp når du henter og kjører et mod.

Nektet å stenge sikkerhetshull

Valve ble opprinnelig informert om sikkerhetsproblemet gjennom selskapet HackerOne, som ivaretar henvendelser om sikkerhetsbrudd i Steam.

Det var som nevnt den russiske sikkerhetskonsulenten Vasily Kravets som fant hullet, og allerede den 15. juni innrapporterte han det til HackerOne, som håndterer sikkerhetsbrister for Steam.

Men her ble problematikken syltet ned i nesten to måneder. HackerOne kunne ikke reprodusere feilen i første omgang, og da det endelig lyktes ville ikke Steam anerkjenne sårbarheten, i det den «krever at angriperne legger inn en fil på datamaskinen».

Derfor gikk det nesten to måneder hvor Valve, med åpne øyne, valgte å ikke stenge hullet. Valve ønsker ikke å stille opp til intervju med Version2.

Ifølge Bisbjerg kan den lange reaksjonstiden fra Valve skyldes en misforståelse av problemet.

– Det er bare tull. Steam misforstår i såfall at hele problemet er at man med brukerrettigheter kan utnytte Steam-funksjoner til å eskalere angrep hurtig og enkelt, sier Bisbjerg, som etter en rask kikk på Vasily Kravets guide overfor Version2 var i stand til å gjenta angrepet flere ganger på få minutter.

Selve det å starte angrepet med en infisert fil er i seg selv ikke så vanskelig, forklarer han.

– Det skjer hele tiden. Det vanskelige er å raskt og enkelt eskalere rettighetene når man er inne. Og det sørger Steam for i dette tilfellet, sier Bisbjerg.

Frustrert varsler

Hele forløpet med HackerOne frustrerer tydeligvis Vasily Kravets. Han forklarer til Version2 hvordan han føler at saken har blitt henlagt.

– Jeg er virkelig skuffet. Jeg liker faktisk Steam som produkt, men denne oppførselen er ikke vanlig når det er snakk om så store sikkerhetsproblemer, skriver han i en epost til Version2.

Michael Bisbjerg forstår russerens frustrasjon.

– Jeg kan godt forstå at han er frustrert. Han sitter med et miljø han lett kan ta overta med en sårbarhet. Han lager en guide som enkelt kan følges, og så får han disse merkelige svarene fra HackerOne, sier Bisbjerg.

Ifølge Zerondium, som er en børs for sårbarheter, kan en sårbarhet som denne – som kan eskalere rettigheter i Windows etter at man kjører en fil, være verdt opp mot 1,8 millioner norske kroner (200.000 dollar).

I Reddit-tråden, hvor sårbarheten ble offentliggjort, er det flere andre sikkerhetsfolk som har uttrykt forståelse for Vasily Kravets, og som nikker gjenkjennende til historien om en langsom plattform som i verste fall gjør at sikkerhetshuller tettes for sakte.

HackerOne har ikke ønsket å stille opp til intervju, men har opplyst i en epost til Version2 at man har «gjenåpnet saken i samarbeid med Valve».

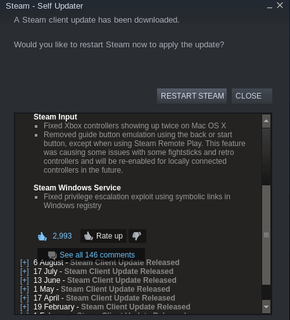

Forrige uke dukket det så opp en oppdatering fra Valve, som er rettet mot å lukke det konkrete hullet i Steam, som Vasily Kravet påpekte for flere måneder siden.

Rask lappe-løsning

Til tross for rettelsen, så består selve grunnproblemet i at Steam har en innebygget funksjon som tillater programmet å kjøre med admin-rettigheter.

Det gikk da heller ikke mer enn to dager etter patchen til Steam, før en ny hacker ved navn Xiaoyin Liu fant en ny måte å utnytte Steams rettighetsstruktur på.

Muligheten for å eskalere rettigheter gjennom Steam er derfor fortsatt en realitet hos de 86 millioner aktive Windows-brukerne av Steam.

Siden Steam bare skal være installert på et system for at sårbarheten kan utnyttes, er antallet sårbare enheter sannsynligvis langt høyere. I alt har Steam omkring én milliard brukerkonti.

Gir god brukeropplevelse

Men hvorfor har Steam denne ytterst problematiske funksjonen, som gir applikasjonen lov til å agere med admin-rettigheter uten å spørre brukeren? Sannsynligvis fordi den tillater at spill og Steam kan oppdatere seg selv uten å spørre brukeren. Og det er denne prioriteringen av bekvemmelighet som er problemet.

– Valve har sannsynligvis gjort dette for å skape en god brukeropplevelse hvor brukeren ikke hele tiden skal spørres om lov for å sikre skriveadgang, sier Bisbjerg.

– Som sikkerhetsmann synes jeg det er en feil tilgang, som alltid vil gi en eller annen form for problemer. Det er en «workaround» rundt de sikkerhetsforanstaltninger som er i Windows, sier sikkerhetskonsulenten, som ikke kan skjule sin fascinasjon.

Les mer om hvordan angrepet ble gjennomført hos Version2, eller se video her:

Artikkelen er levert av vår samarbeidspartner Version2.dk, en del av Teknologiens Mediehus.