Apache kom tirsdag denne uken med nok en sikkerhetsoppdatering til det Java-baserte loggbiblioteket Log4j, som har fått svært mye oppmerksomhet de siste ukene. Dette betyr at alle nok en gang må oppdatere programvaren i alle sammenhenger hvor den brukes. Den nye sikkerhetsoppdateringen har versjonsnummeret 2.17.1.

Angriper Microsoft 365-kontoer: Kommer seg rundt flerfaktorautentisering

Kjøring av vilkårlig kode

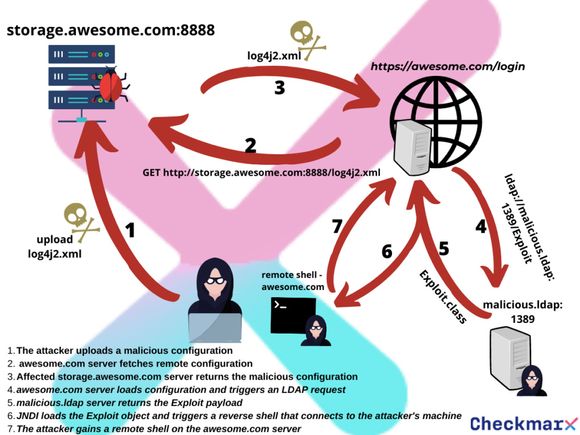

Apache oppgir at også denne hittil siste sårbarheten i rekken, CVE-2021-44832, åpner for fjernkjøring av vilkårlig kode (RCE – Remote Code Execution). Men sikkerhetsforskeren som har funnet den, Yaniv Nizry i Checkmarx, er ikke helt enig. Han skriver i et blogginnlegg at det derimot er mulig å oppnå kjøring av vilkårlig kode ved hjelp av et Man-In-The-Middle-angrep (MITM).

For å utnytte sårbarheten må angriperen nemlig ha tilgang til å endre loggkonfigurasjonsfilen. Har angriperen slik tilgang, er det mulig for vedkommende å lage en ondsinnet konfigurasjon som benytter en JDBC Appender med en datakilde som henviser til en JNDI URI, som kan kjøre ekstern kode.

Berører svært mange

Sårbarhetene i Log4j har blitt ansett som ekstra alvorlige fordi biblioteket brukes direkte eller indirekte av svært mange forskjellige systemer. Dette gjør det vanskelig for systemadministratorer å holde oversikt over hvilke systemer som er berørt av sårbarhetene.

I tillegg kan det ta lang tid før all programvare som benytter Log4j, faktisk oppdateres til å bruke den nyeste versjonen av biblioteket.

Hackere slo til mot politiets IT-leverandør