Ondsinnede aktører hviler aldri, og nå rapporterer sikkerhetsforskere om en ny, betydelig trussel som sniker seg rundt på nettet. Denne gangen er det Microsoft 365-brukere som er i hackernes søkelys.

Det franske sikkerhetsselskapet Sekoia omtaler «Sneaky 2FA», et phishing-verktøy som retter seg mot Microsoft 365-kontoer – og som navnet antyder har det evnen til å komme seg rundt flerfaktorautentisering.

Blant andre Forbes fanget opp saken nylig.

«Phishing-som-tjeneste»

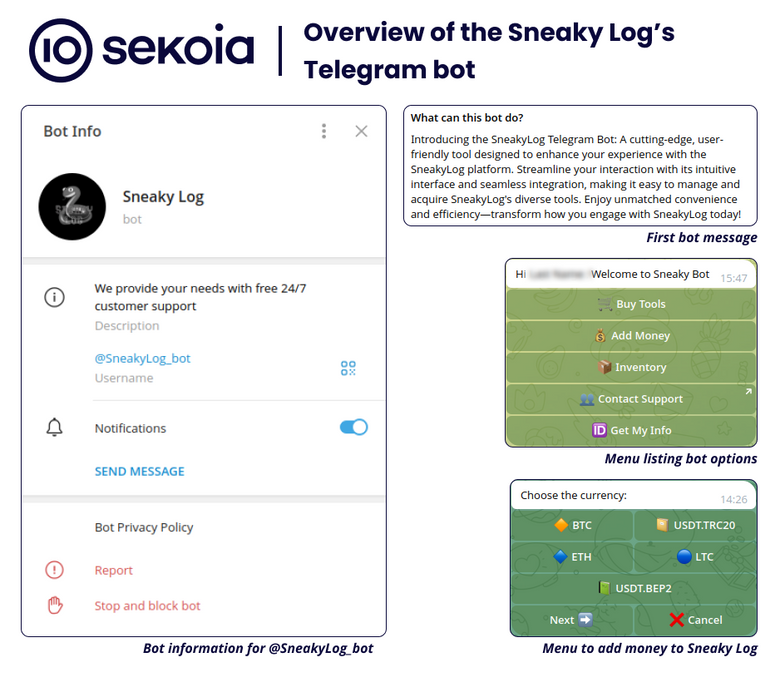

Verktøyet tilbys ifølge Sekoia som en «phishing-som-tjeneste» under navnet Sneaky Log. Siden oktober 2024 har verktøyet blitt solgt, markedsført og administrert via den anonyme meldingsappen Telegram – i likhet med mye annen skadevare.

Trusselaktører som ønsker å bruke tjenesten må betale 200 dollar per måned, sier sikkerhetsselskapet, med lavere månedspriser om man velger lengre abonnementsperiode.

Sikkerhetsforskere: – Kraftig økning i verktøy som brukes til å omgå totrinnsverifisering

Selve angrepet foregår – som de fleste andre phishing-angrep – ved at offeret først klikker på en ondsinnet lenke i en e-post. Denne tar så brukeren til en falsk Microsoft-innloggingsside som i noen tilfeller forhåndsutfyller brukerens e-postadresse for å fremstå mer autentisk.

Phishing-siden inneholder i mange tilfeller også en Captcha-oppgave, som brukes til å skille mennesker fra bot-er, for å fremstå mer legitim. Cloudflares såkalte Turnstile-løsning, som er et alternativ til den tradisjonelle Captcha-løsningen, benyttes også.

Brukeren fyller så inn brukernavn og passord, og deretter viser phishing-siden en falsk 2FA-forespørsel. Der blir offeret bedt om å skrive inn engangskoden som sendes via Microsofts autentiseringsmetoder, som Microsoft Authenticator-appen eller SMS.

Full tilgang til Microsoft 365-kontoen

I stedet for at offerets 2FA-kode brukes til det egentlige formålet, blir den snappet opp av phishing-serveren. Angriperen bruker så den stjålne legitimasjonen og 2FA-koden til å autentisere seg.

Deretter genereres det en økt-informasjonskapsel (session cookie) som omgår behovet for videre autentisering, og som i praksis logger angriperen inn på offerets Microsoft 365-konto uten å måtte gå gjennom 2FA-autentisering igjen.

På denne måten har angriperen skaffet seg full tilgang til offerets Microsoft 365-konto. som de kan bruke til å hente ut store mengder sensitiv informasjon, bevege seg rundt på organisasjonens nettverk, eller eventuelt bruke kontoen til videre angrep.

Sekoia har så langt oppdaget rundt 100 ulike domener som hoster Sneaky 2FA sine phishing-sider. Sikkerhetsselskapet mener dette tallet indikerer at tjenesten øker i popularitet blant trusselaktører, men det nøyaktige omfanget av kampanjen er uvisst.

Flere detaljer finner man i Sekoias egen gjennomgang.

Ny phishing-metode kommer seg forbi flerfaktor