Menneskelige feil er den største grunnen til at organisasjoner blir utsatt for angrep, som Digi har skrevet om her. Disse sikkerhetsbruddene forårsakes gjerne av phishing-angrep, hvor et offer blir bedt om å kjøre programvare eller oppgi informasjon som angriperen bruker til egen vinning.

Flerfaktor-autentisering (MFA), som mange kanskje ergrer seg over at jobben pålegger dem å bruke, er ofte det siste sikkerhetsnettet man har dersom påloggingsinformasjon skulle bli delt med en trusselaktør. En ny phishing-metode skal imidlertid kunne komme seg rundt MFA, melder Bleeping Computer.

Hva er WebView2?

Angrepet bruker en WebView2-programfil som stjeler cookie-informasjonen til ofrene mens de logger inn gjennom en reell webinstans.

WebView2 er en del av det hybride mellomstadiet mellom en webapplikasjon som kjører i en nettleser og et program som kjører direkte på maskinen. Digi har tidligere skrevet om Webview2.

Programmer i WebView2 kjøres av samme motor som Microsoft Edge (chromium), med full støtte for HTML, CSS, og JavaScript, men også med integrasjoner til operativsystemet.

Dette tillater desverre at den som lager programfilen kan laste eksterne nettsider inn i programmet mens det også ser ut som programmet er åpnet i Microsoft Edge. På denne måten kan angriperen fremdeles ha full tilgang til å kjøre vilkårlig javascriptkode og bruke cookies.

Skadevare stjeler e-post fra Gmail i Chrome og Edge – sender videre til Nord-Korea

Kommer seg forbi MFA

Det nye angrepsmetoden er utviklet av en cybersikkerhetsforsker som går under navnet mr.d0x. Han kaller angrepet WebView2-Cookie-Stealer, ettersom angrepet går ut på å stjele autentiseringscookies.

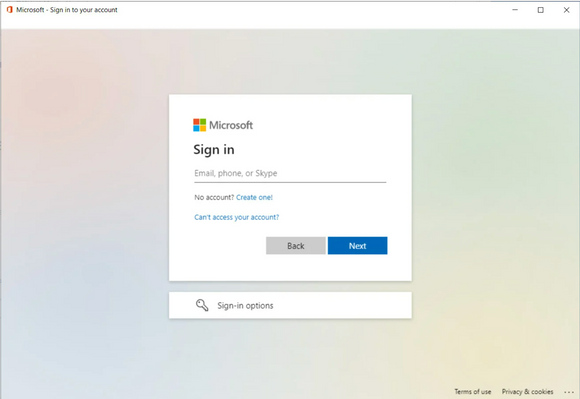

I denne nye phishing-metoden har mr.d0x laget en WebView2-applikasjon som åpner en legitim Microsoft påloggingskjerm. Denne skjermen laster nøyaktig som den ville når du logger på andre microsoft-tjenester i nettleseren, som bildet under viser.

Men i bakgrunnen har applikasjonen full kontroll over alt du skriver og, mer alvorlig, kontroll over alle cookies som tjenesten sender tilbake. Dette inkluderer autentiseringscookies som forteller serveren at du er logget inn. Ettersom du autentiserer deg mot den reelle tjenesten, vil også MFA virke som vanlig.

En angriper vil deretter kunne importere cookiene de har stjålet inn i sin egen nettleser, og når de da går inn på siden brukereren har autentisert seg for, vil angriperen være autentisert — helt uten MFA. Inntil tjenesten da på nytt ønsker å reautentisere brukeren, vil angriperen ha full tilgang.

Stjeler også Chrome-cookies

I tillegg til cookiene du selv mater applikasjonen med, er det mulig for angriperen å stjele tidligere autentiseringscookies fra Google Chrome. Dette er fordi WebView2 tillater å kjøre med en allerede eksisterende brukerdata-mappe, hvor cookiene ligger lagret.

Når applikasjonen da kjører, kan angriperen enkelt nok be den bruke denne mappen og ekstrahere alle cookies i mappen og også her komme seg forbi MFA.

Angriper Microsoft 365-kontoer: Kommer seg rundt flerfaktorautentisering

Krever medvirkning fra offeret

Til tross for det alvorlige ved at MFA kan forbigås av angriperen, kreves det fremdeles at offeret både kjører en fil og gir et ukjent program sine innloggingsdetaljer.

.jpg)

Mr.d0x og Microsoft sier også begge til Bleeping Computer at til tross for at angrepet er sofistikert, krever det sosial manipulasjon av offeret for at det skal virke.

– Vi anbefaler at brukere praktiserer gode sikkerhetsvaner, unngår å kjøre eller installere programvare de ikke kjenner eller stoler på opphavet til og holder sikkerhetsprogramvaren på datamaskinen sin oppdatert, sier Microsoft til Bleeping Computer.

Metoden har foreløpig ikke blitt observert i reelle angrep.

Flere detaljer om angrepet kan ses på Mr.d0x sin GitHub.

Amazon med ny kvantebrikke: Spår at den fremskynder kvantedatamaskinen med fem år