Selv om Microsoft Internet Explorer (IE) er en fullstendig utdatert nettleser, er det selv i Norge mange som fortsatt bruker den. Tall fra TNS Gallup viser at IE ble brukt i forbindelse med 6,7 prosent av de unike brukersesjonene på norske nettsteder i august. Globalt er trolig andelen enda høyere.

En god del virksomheter bruker IE internt fordi de har gamle fagsystemer som ikke fungerer med andre nettlesere. Men på det offentlige internettet finnes det i dag ingen fornuftig grunn til å benytte Internet Explorer.

Problemet med IE er ikke bare at nettleseren mangler støtte for etter hvert ganske mye moderne webteknologi, men også at sikkerheten til nettleseren ikke akkurat er på nivå med de øvrige nettleserne.

«Avlytter» adressefeltet

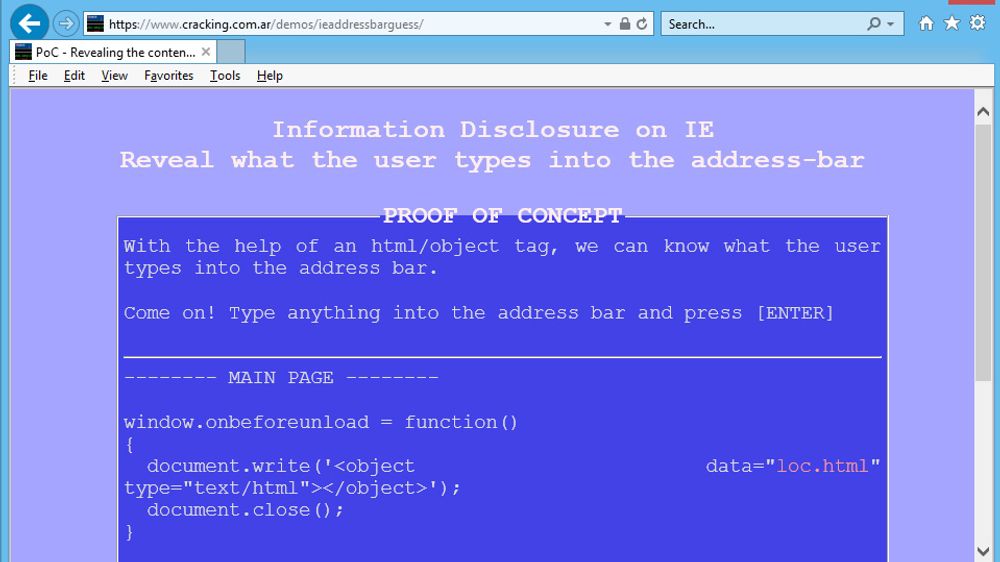

Denne uken avslørte sikkerhetsforskeren Manuel Caballero en ny sårbarhet som kan avsløre for ondsinnede nettsteder hva brukeren taster inn i adressefeltet til IE, dersom det brukeren skriver er etterfulgt av et trykk på Enter-tasten.

Dette kan potensielt kombineres med en annen IE-sårbarhet som Caballero oppdaget allerede i februar. Den gjør det mulig å la JavaScript-kode fra et nettsted fortsette å kjøre i IE selv om brukeren navigerer seg til andre nettsteder. Ifølge Cabello har Microsoft ennå ikke fjernet denne sårbarheten, som han kaller for «the zombie script bug».

Caballero mener at Microsoft ikke er like påpasselige med sikkerheten til IE som med sikkerheten til selskapets nyere nettleser, Edge. Han mener at selskapet enten må passe på begge eller kvitte seg helt med den gamle nettleseren.

Sårbarheten som Caballero nå har oppdaget, er knyttet til hvordan IE håndterer object-elementet i eldre dokumentmodi, som kan tvinges fram med metatagger som denne:

<meta http-equiv="X-UA-Compatible" content="IE=8" />

I en slik modus vil window-objektet til object-elementet tro at det er toppvinduet (window == top), noe det i virkeligheten ikke er.

Internt i et object-element vil location.href returnere adressen til toppvinduet. For å hente ut denne før nettleseren forlater den ondsinnede siden, må JavaScript-metoden window.onbeforeunload benyttes.

Sårbarheten kan testes på denne siden. Det er uklart om Caballero har varslet Microsoft om denne sårbarheten.