Ny funksjonalitet i programvare bringer ofte med seg sårbarheter og andre feil. Programvaren som brukes i biler er intet unntak. Det har blitt funnet en rekke mer eller mindre alvorlige sårbarheter i IT-systemene til en rekke biler de siste årene, og noen av dem har kunnet brukes til å gjøre fysisk skade.

Mellom januar 2017 og februar 2018 gjennomførte sikkerhetsforskere ved kinesiske Tencent Keen Security Lab en omfattende tester av IT-systemene til flere ulike BMW-modeller. Da testingen var ferdig, ble BMW informert om at sikkerhetsforskerne hadde funnet 14 ulike sårbarheter i bilene.

Det er BMW selv som opplyser dette i en pressemelding.

%25201%2520(2)%2520(1).png)

Både fysisk og trådløs tilgang

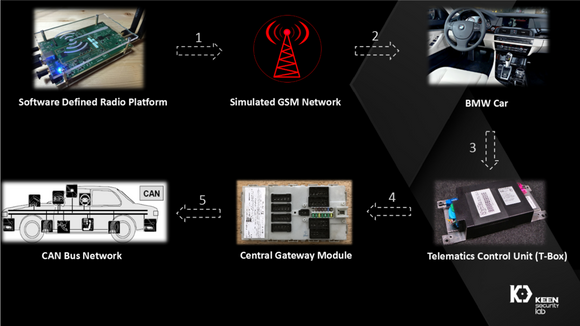

Sårbarhetene ble funnet i enhetene Telematics Control Unit, Central Gateway Module og Head Unit. Det sistnevnte er den sentrale informasjons- og underholdningsenheten.

Ni av sårbarhetene krevde enten fysisk tilgang til kjøretøyet eller at angriperen oppholdt seg like i nærheten av det – dersom angrepet ble gjort via Bluetooth. Men fem av sårbarhetene kunne fjernangripes via mobilnettet og bilenes støtte for mobiltelefoni.

Det var bilenes Telematics Control Unit som kunne kompromitteres via mobilnettet. Dette er enheten som utstyrer bilen med støtte for mobiltjenester, men også tjenester som fjernopplåsing og fjernstyring av klimaanlegget.

Hackerkjendis: – Sett aldri en forsikringsplugg i bilen (Digi ekstra)

CAN-bus

Ved å utnytte sårbarheter i denne kontrollenheten kunne angriperen utløse eller kontrollere funksjonalitet i kjøretøyet ved å sende ondsinnede meldinger over bilenes interne CAN-bus (Controller Area Network), både mens bilene var parkert og mens de kjørte.

CAN-bus er et standardisert nettverk for kommunikasjon mellom ulike enheter og mikrokontrollere, primært brukt i kjøretøyer.

Det er uklart hvilken skade disse meldingene kunne forårsake. Selv om de sannsynligvis ikke gjorde det mulig å overta styringen av bilen, kan de ha gjort det mulig for angriperne å sette i gang forstyrrende aktivitet, for eksempel å skru kupévarmen på fullt.

Saken fortsetter under bildet.

Sikkerhetsoppdateringer

Tencent Keen Security Lab har utgitt en foreløpig rapport om disse funnene, men mange detaljer er utelatt. En fullstendig rapport vil først bli utgitt i 2019, etter at de fleste av de berørte bileierne har fått installert sikkerhetsoppdateringene som BMW har kommet med.

Oppdateringene til telematikkenhetene skal allerede i april ha blitt sendt ut via mobilnettet. Men andre oppdateringer vil måtte installeres manuelt av forhandleren eller et verksted.

Noen full oversikt over hvilke BMW-er som er sårbare, er det vanskelig å lage. Det avhenger både av at bilene faktisk er utstyrt med de sårbare enhetene og at enhetene er utstyrt med fastvare som inneholder sårbarhetene.

Det skal likevel være berørte modeller i de fleste av BMWs modellserier. I rapporten nevnes fire spesifikke modeller, den eldste er fra 2012 og den nyeste fra 2017.

Les også: Nesten alle biler har en alvorlig IT-sårbarhet som ikke kan fjernes

Fikk pris

Mange produktleverandører forsøker å legge lokk over slike funn. De ønsker minst mulig oppmerksomhet rundt det. Dette gjelder ikke BMW.

Den tyske bilprodusenten har tvert imot gitt Tencent Keen Security Lab en pris for oppdagelsene, BMW Group Digitalization and IT Research Award. Dette er første gang prisen deles ut.

Saken fortsetter under bildet.

– Med denne prisen ønsker vi å hedre ekspertene som støtter oss i transformasjonen mot digitalisert mobilitet, sier Christoph Grote, senior visepresident for elektronikk i BMW-gruppen, i pressemeldingen.

– Vi takker Tencent Keen Security Lab for deres enorme innsats, deres sofistikerte forskning og det høyst profesjonelle samarbeidet, fortsetter han.

BMW-gruppen er overbevist om at undersøkelsen som de kinesiske sikkerhetsforskerne har utført, utgjort den mest omfattende og komplekse testingen av BMW-kjøretøyer som noen gang har blitt gjort av en tredjepart.

Les også: Tesla hastet ut nødfiks etter avsløring av nulldagssårbarheter