I løpet av de siste ti årene har sikkerhetsforskere, blant annet Charlie Miller og Chris Valasek, demonstrert hvordan de har kunnet utnytte sårbarheter i enkelte bilmodeller til å ta kontrollen over kritiske systemer i bilen, slik som bremser og styring, uten å være fysisk tilstede i bilen når angrepet skjer.

I de fleste av disse tilfellene har bilprodusentene kommet med botemidler som har fjernet de konkrete sårbarhetene.

Men nå har en gruppe sikkerhetsforskere ved Politecnico di Milano, Linklayer Lab og Trend Micro avdekket en angrepsmetode som er bortimot uavhengig av bilmodell, som kan deaktivere blant annet sentrale sikkerhetsfunksjoner i bilene, og som dessuten ikke kan oppdages av vanlige IT-sikkerhetsløsninger.

Charlie Miller: – Sett aldri en forsikringsplugg i bilen (Digi Ekstra)

CAN Bus, igjen

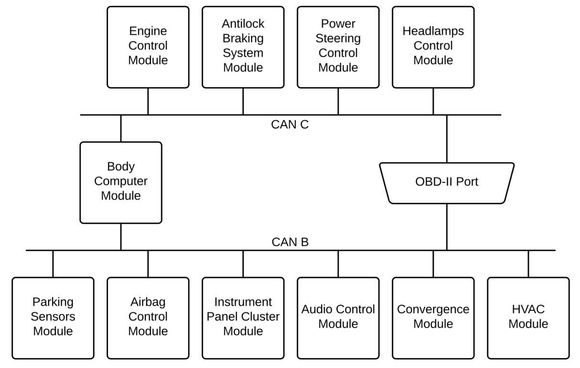

Ikke overraskende er sårbarheten knyttet til CAN (Controller Area Network) Bus, et standardisert nettverk som mikrokontrollerne til de ulike enhetene i kjøretøyet bruker for å kommunisere med hverandre, inkludert å sende hverandre kommandoer. Så godt som alle moderne biler er utstyrt med CAN Bus, men enkelte har tatt i bruk ikke-standardiserte løsninger som gjør angrep vanskeligere.

CAN Bus er en teknologi fra 1980-tallet som knapt har noen sikkerhetsfunksjonalitet overhodet. Samtidig kobles stadig flere enheter til dette nettverket. I biler som er utstyrt med parkeringsassistanse-funksjon, tar en datamaskin kontroll over både styring, gass og bremser for å manøvrere bilen på plass. Dette skjer via CAN Bus, som for øvrig også benyttes i helt andre sammenhenger enn i biler, for eksempel i motorsykler, togsett, fly, skip, medisinsk utstyr og i forbindelse med bygningsautomatisering.

Knyttet til CAN Bus er også diagnoseporten OBD-II, som i mange biler sitter litt skjult i nærheten av rattet. I teorien kan alt som kobles til denne, kommunisere med enhver enhet knyttet til CAN Bus. Det er derfor Miller tidligere i år advarte bileiere mot å koble enheter til denne, inkludert enheter som forsikringsselskaper tilbyr.

Les også: Hacket bilbremser med SMS til utbredt forsikringsboks

«Bus Off»

I de tidligere demonstrerte angrepene som har involvert CAN Bus, har angriperne injisert meldinger, som i CAN Bus-sammenheng kalles for «frames».

Angrepet som gruppen av sikkerhetsforskere nå har konstruert, utnytter derimot hvordan Can Bus håndterer feilmeldinger som sendes fra enheter som mottar meldinger som inneholder verdier som ikke korresponderer med det som er forventet. Feilmeldingen som sendes, mottas av alle andre enheter i nettverket og gir dem beskjed om å ignorere den feilaktige frame-en.

Slike feil er ifølge sikkerhetsforskerne veldig vanlige, men for å sikre nettverket mot at en enhet «spammer» det med feilmeldinger, vil nettverket kunne sette slike enheter i en tilstand som kalles for «Bus Off». Dette vil hindre den aktuelle enheten i å skrive meldinger til nettverket, men også i å lese meldinger. I praksis er enheten deaktivert dersom den er i «Bus Off»-tilstanden.

Dette kan i verste fall være livsfarlig, dersom det dreier seg om en kritisk enhet, slik som systemet for antiblokkeringsbremsene eller airbagene.

Leste du denne? Google holder de selvkjørende bilene mest mulig unna nettet

DoS-angrep

Dersom en spesielt tilpasset enhet kobles til CAN Bus, enten via OBD-II-porten eller andre steder, kan denne gjenbruke feilmeldinger som allerede sirkulerer i nettverket og dermed gi inntrykk av at alle kommer fra samme enhet, som til slutt bli satt i «Bus Off»-tilstand. I praksis dreier det seg om et slags tjenestenektangrep (DoS).

I videoen nedenfor forteller Federici Maggi ved Trend Micros Forward-looking Threat Research-team i langt større detalj hvordan CAN Bus fungerer og kan angripes.

.jpg)

Det er ikke nødvendigvis slik at den enheten som brukes i angrepet, ikke allerede finnes i bilen fra før eller at angriperen må ha fysisk tilgang til kjøretøyet. Det har blitt demonstrert tidligere, blant annet av Charlie Miller, at det kan være mulig å omprogrammere en ECU (Electronic Control Unit) i bilen, for eksempel «infotainment»-systemet (underholdnings- og informasjonsenheten i dashbordet) via internett.

Dette forutsetter selvfølgelig at systemene i bilen er knyttet til internett på en eller annen måte.

Leste du denne? Fikk bilvaskautomat til å angripe bil (Digi Ekstra)

Kan lett undervurderes

Men sikkerhetsforskerne mener at man heller ikke skal undervurdere faren for at en angriper får fysisk tilgang til bilen. Det er slett ikke uvanlig at bileiere gir fremmede tilgang til bilen, ikke bare på bilverksteder, men i forbindelse med for eksempel bilvask eller parkering.

Dessuten er det mange biler som benyttes av mange brukere, for eksempel leiebiler, bilkollektiver eller felles firmabiler.

I motsetning til veldig mange programvaresårbarheter, kan ikke den omtalte sårbarheten fjernes ved hjelp av en enkelt sikkerhetsfiks. Feilen ligger i designen av systemet, og skal den rettes, må systemet endres. Det lar seg ikke gjøre i eksisterende biler.

– Enhver verdig løsning vil kreve en drastisk endring i reguleringer og policyer, og det vil kreves en hel generasjon med kjøretøyer for å adoptere dette, skriver Trend Micro i et blogginnlegg.

Mulig løsninger

Selskapet foreslår flere relativt langsiktige løsninger som vil kunne beskytte mot denne typen angrep.

Det ene er nettverkssegmentering eller topologiendringer som for å isolere kritiske komponenter fra enheter som kan være tilgjengelige for angripere.

En annen potensiell løsning er å begrense tilgangen til OBD-II-porten, for eksempel ved å kreve et passord eller at det settes inn en spesiell maskinvarenøkkel for å åpne dekselet som skjuler porten. Også autentisering på programvarenivå før det tillates trafikk til og fra porten, kan vurderes.

En tredje løsning er å kryptere id-feltene i CAN-meldingene for å gjøre det vanskeligere å etterligne meldingene i nettverket.

Forskningsarbeidet har allerede blitt presentert ved ulike konferanser og har resultert i en advarsel fra ICS-CERT (Industrial Control Systems Cyber Emergency Response Team).

Trend Micro har publisert mer informasjon om forskningsarbeidet på denne siden. Selve forskningsrapporten er tilgjengelig via denne siden.

ENISA-rapport: Uroet over svak IT-sikkerhet i dagens «smarte» biler