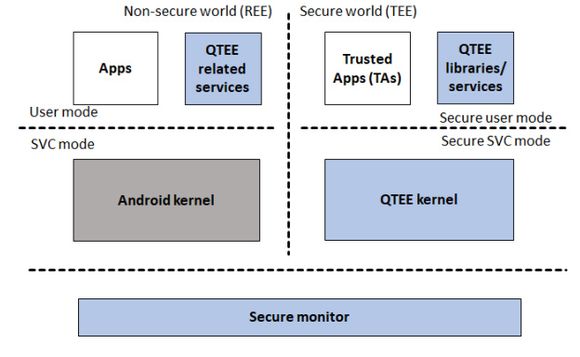

Mange nyere prosessorer inneholder et i utgangspunktet sikkert og isolert kjøreområde som bare i svært begrenset grad er tilgjengelig for enhetens vanlige operativsystem. I dette området, som kalles for Trusted Execution Environment (TEE), behandles noen av den mest følsomme informasjonen som finnes på slike enheter, inkludert krypteringsnøkler. Man kan gjerne kalle det et sikkerhetshvelv.

ARM har designet en prosessorkomponent TrustZone som danner maskinvaredelen av TEE-en i mange av applikasjonsprosessorene som i dag benyttes av blant annet smartmobiler og nettbrett.

Ikke bare maskinvare

TEE-en består i tillegg av en rekke fastvare- og programvarekomponenter, inkludert et pålitelig operativsystem, enhetsdrivere, biblioteker og applikasjoner.

%25201%2520(2)%2520(1).png)

Blant brikkeselskapene som har utviklet sin egen TEE, er Qualcomm. Denne kalles for Qualcomm Trusted Execution Environment (QTEE) og finnes i selskapets Snapdragon-prosessorer som brukes av mange smartmobiler fra blant annet LG, Xiaomi, Sony, HTC, OnePlus, Samsung og Google.

Nettsted: Urovekkende funn i Microsoft-funksjon

Ingen av de mest brukte TEE-ene er utgitt med åpen kildekode, noe som gjør det krevende for eksterne parter å lete etter sårbarheter i dem. Men det er langt fra umulig, noe et team hos Check Point Research nå skal ha bevist.

Fuzzing

Teamet har tatt i bruk en teknikk som kalles for fuzzing, noe som innebærer å overøse et system med store mengder vilkårlig data for å se om noe av det kan få systemet til å oppføre seg unormalt, enten ved å krasje eller på andre måter bidra til at sikkerheten svikter.

Det var nettopp dette sikkerhetsforskerne gjorde med minst én av de pålitelige appene som kjøres inne i TEE-en. Veien dit ser ut til ha vært krevende, men de fikk det til slutt til på flere enheter fra ulike leverandører.

Det skal ha blitt funnet flere relaterte sårbarheter på de forskjellige enhetene, og noen av dem skal allerede ha blitt fjernet av leverandørene.

Den mest grunnleggende sårbarheten, CVE-2019-10574, ble Qualcomm varslet om i juni. Selskapet skal onsdag denne uken ha meldt at denne sårbarheten nå er patchet.

Digitalisering med store miljøavtrykk