Når du kobler den Windows-baserte pc-en du bruker på arbeidsplassen til et lokalt nettverk, vil den vanligvis kringkaste en forespørsel om å logge seg på kjente nettverksressurser, for eksempel arbeidsplassens filserver eller skriver. Dette skjer selv om det er et helt annet nettverk den nå er koblet til.

Dersom en datamaskin med det rette NetBIOS-navnet svarer, vil pc-en forsøke å logge seg inn på denne ved å oversende blant annet brukernavnet og en hashet utgave av passordet som brukeren benytter for å logge seg på den gjenkjente nettverksressursen.

Dette utnyttes nå av den antatt russiske trusselaktøren APT28, som nok er mer kjent under navnet Fancy Bear. Dette skriver sikkerhetsselskapet FireEye, som ber gjester på hoteller og andre overnattingssteder om å være ekstra forsiktige ved innlogging på hotellnettverk, spesielt utenlands.

Europeisk land

I juli ble det kjent for FireEye at hoteller i minst sju europeiske land, samt ett land i Midtøsten, har blitt utsatt for rettede phishingsangrep hvor de har fått tilsendt et hotellreservasjonsskjema som inneholder en makro som skjuler skadevaren Gamefish, som APT28 skal stå bak.

Skadevaren tar i bruk teknikker som blant annet involverer angrepsvåpenet EternalBlue, som også ble utnyttet av WannaCry-skadevaren. EternalBlue stammer fra NSA-arsenalet med kybervåpen som ble lekket tidligere i år.

Dette, kombinert med det åpen kildekode-baserte verktøyet Responder, skal ha blitt benyttet av APT28 til å bruke nye teknikker for å spre skadevaren utover i lokalnettet til overnattingsstedene, slik at APT28 har kunnet få kontroll over datamaskinene i nettet som kontrollerer de trådløse nettverkene til virksomhetene, både gjestenettverk og nettverk for intern bruk.

Så ille som det kunne få blitt: Hotell erstattet lysbryterne med nettbrett

Gjestene er målet

Det antas at det primære formålet med dette er tyveri av informasjon fra overnattingsgjestene og ikke fra selve overnattingsstedene. Mange gjester benytter hotellets ofte gratis WiFi-tilbud, noe som innebærer at pc-en er tilknyttet det samme lokale nettverket som andre gjester og som også ansatte og uvedkommende med ondsinnede hensikter kan ha tilgang til.

FireEye kjenner ikke til at noen gjester faktisk har blitt frastjålet innloggingsinformasjon i forbindelse med dette nyeste angrepet, men omtaler et lignende tilfelle fra 2016 hvor innloggingsinformasjon ble stjålet i et angrep hvor den samme Responder-programvaren ble benyttet. Innloggingsinformasjonen som ble stjålet, ble brukt i et innbrudd omtrent tolv timer etter at pc-brukeren hadde logget seg på et hotellnettverk.

Leste du denne? Wi-Fi-tilgangen kan være avgjørende når unge voksne skal velge hotell

Kan deaktiveres i registeret

For å forhindre denne typen angrep, må NetBIOS-kringkastingen på pc-en deaktiveres på det aktuelle nettverksgrensesnittet. Dette kan gjøres på flere måter.

Konsulentselskapet West Monroe Partners skriver i dette blogginnlegget at man kan gjøre det ved hjelp programmet regedit.exe, hvor man så oppretter DWORD-verdien NodeType som settes til 2, under registernøkkelen:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NetBT\Parameters

Da vil Windows slutte å kringkaste slike forespørsler og i stedet bruke WINS-tjenesten (Windows Internet Name Service), som eventuelt tilbys i nettverket, for å gjøre navneoppslag.

En tilsvarende konfigurasjonsendring kan gjøres fra sentralt hold av en IT-administrator ved hjelp av gruppepolicyer. Også dette er beskrevet i blogginnlegget til West Monroe Partners.

Eller i kontrollpanelet

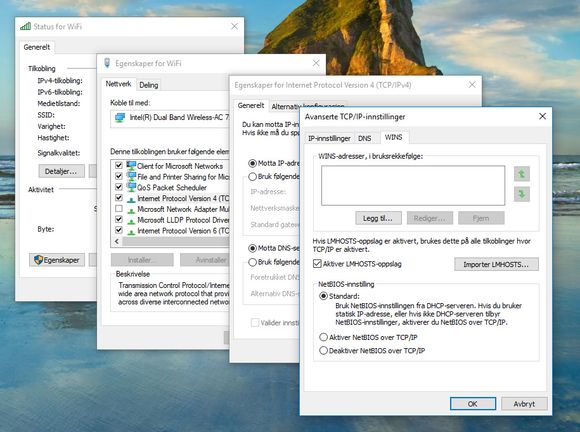

Man kan også deaktivere NetBIOS-kringkastingen via kontrollpanelet i Windows, ved å velge Nettverks- og delingssenter. Der finner man det aktuelle nettverksgrensesnittet og åpner statusvinduet for dette. Her velger man Egenskaper, deretter Internet Protocol Version 4 og Egenskaper nok en gang.

Deretter må man trykke på knappen Avansert, før man velger fanen WINS. Da har man kommet fram til et valg som lar en deaktivere NetBIOS over TCP/IP.

Denne metoden er også beskrevet i dette innlegget hos Convergent Network Solutions.

I bedrifter er det tilrådelig å forhøre seg med IT-avdelingen om hvordan dette bør gjøres. Det kan nemlig være nødvendig å aktivere funksjonaliteten igjen når man bruker det samme nettverksgrensesnittet når man kobler seg til lokalnettet på arbeidsplassen.

Les også: Hotell kartla gjester, fikk kritikk av Datatilsynet