Det tok allikevel fem uker før selskapet kom seg på beina igjen.

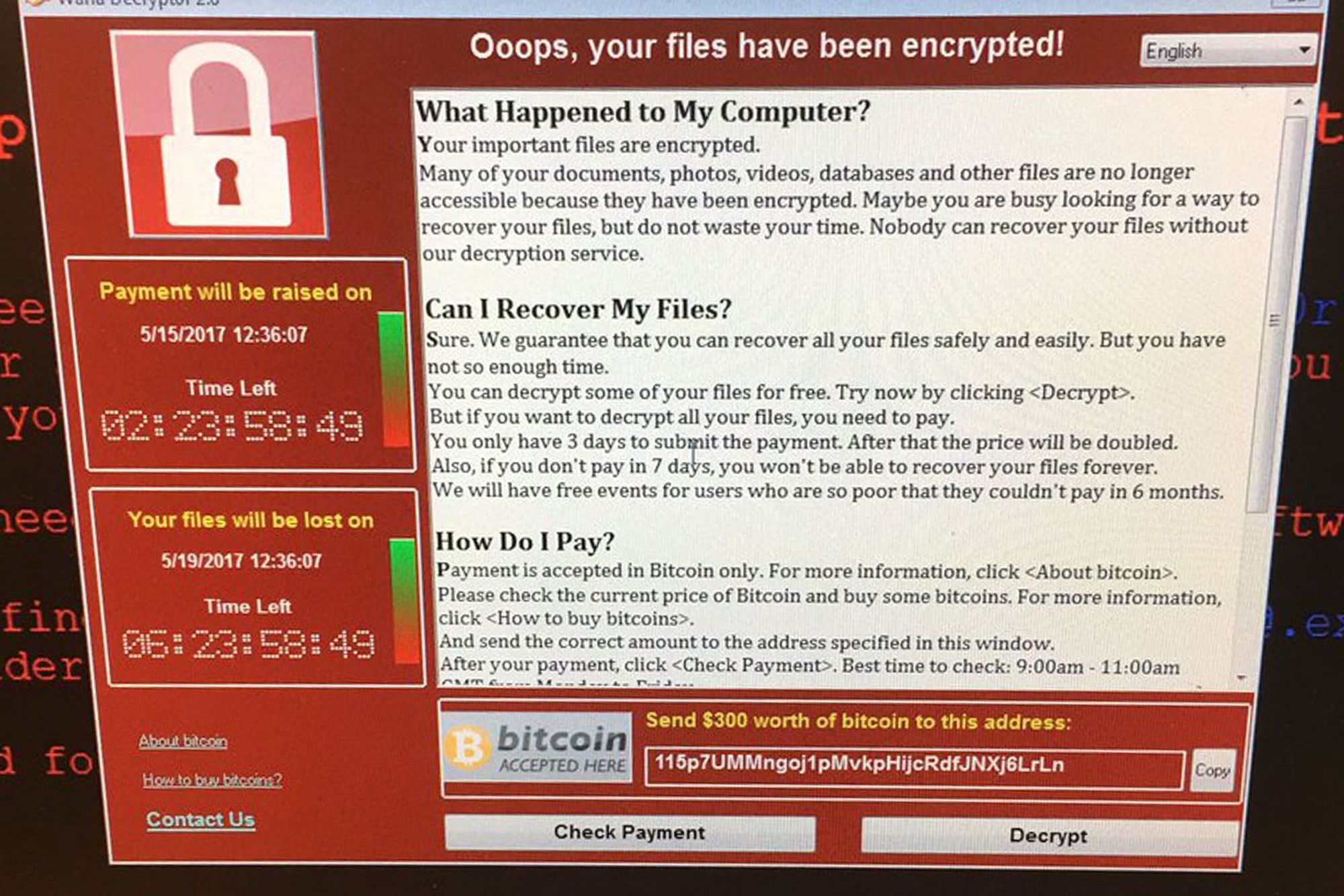

Det lille selskapet med 19 ansatte er en grossist av ulike leker, skolerekvisita og gavekort. En søndag midt i fellesferien ble hele maskinparken kryptert av kriminelle hackere. Det skriver NRK.

130.000 kroner

Selv om selskapet hadde sikkerhetskopiert alle data, hjalp ikke det når disse ikke var plassert på et trygt sted. For å få tilgang til tre passord for å låse opp systemene igjen, betalte grossisten 130.000 kroner.

– Kunne vi unngått det så ville vi selvfølgelig gjort det. Det var et valg vi følte vi måtte … vi var presset opp i et hjørne, sier daglig leder Tor Olav Jacobsen til NRK.

Han anslår at selskapet tapte rundt tre millioner kroner på angrepet.

En rapport fra Censuswide i juni 2021 viser at 80 prosent av alle som betaler løsepenger, angripes på nytt – ofte av de samme angriperne.

Slik skapte vi vår egen KI-stemme

Ikke god nok jobb

1263 personer som jobber profesjonelt med cybersikkerhet i selskaper i alle størrelser og en rekke sektorer, har deltatt i undersøkelsen.

Deltakerne er fra USA, Storbritannia, Spania, Tyskland, Frankrike, De arabiske emirater og Singapore.

Ofte skyldes det at man ikke har gjort en god nok jobb med å renske systemene etter at det første angrepet ble gjennomført. Dette er nødvendig for å kunne sette inn effektive tiltak mot den aktuelle angrepsvektoren.

En positiv effekt etter et dataangrep er at mange velger å investere i opplæring hos de ansatte. Nesten halvparten av de angrepne virksomhetene gjorde nettopp det for å gjøre de ansatte mer sikkerhetsbevisste.

Atea forhandlet

Like mange har investert i sikkerhetsovervåkningstjenester (SOC), som overvåker IT-sikkerhetsrelaterte hendelser i virksomheten, viser undersøkelsen fra Censuswide.

Det var Atea som hjalp Papirkompaniet med å forhandle med de kriminelle. IT-sikkerhetsleder Thomas Tømmernes forteller at de advarer sterkt mot å gjøre nettopp det.

Han forteller at selv om man ofte fort får tilgang til systemene igjen, kan de kriminelle ha lagt igjen en bakdør som de kan benytte senere. At man betaler løsepenger er heller ingen garanti for at dataene ikke selges videre eller publiseres på det mørke nettet, sammenfatter han.

Også Netsecurity forteller at de har hjulpet kunder med å betale løsepenger til angripere. Det skyldes ofte at de ikke finnes andre alternativer, forteller administrerende direktør Jan Søgaard til NRK.

Alle skal ikke med – og det er helt nødvendig

FBI ber innstendig om ikke å betale

I juni ba FBI-direktør Chris Wray innstendig om at man måtte slutte å både forhandle og gi hackergruppene penger.

Pengene brukes blant annet til å finansiere terrorvirksomhet.

– Generelt vil vi fraråde betaling av løsepenger fordi det oppmuntrer til flere av disse angrepene, og det er oppriktig talt ikke noen som helst garanti for at du kommer til å få tilbake dataene dine, sa Wray under en høring i det amerikanske senatet i fjor sommer.

I det norske fagmiljøet har diskusjonen gått om det bør være straffbart å betale løsepenger til kriminelle organisasjoner. I NSM-podkasten «Bør det være forbudt å betale løsepenger» fra 2020, diskuteres nettopp det.

– Jeg tror det er å begynne i motsatt ende av problemrekken som gjør at du har havnet i den situasjonen, sier sikkerhetsekspert Jørgen Dyrhaug i NSM i episoden.

Økende trussel: – Vi kan ikke fjerne problemet helt