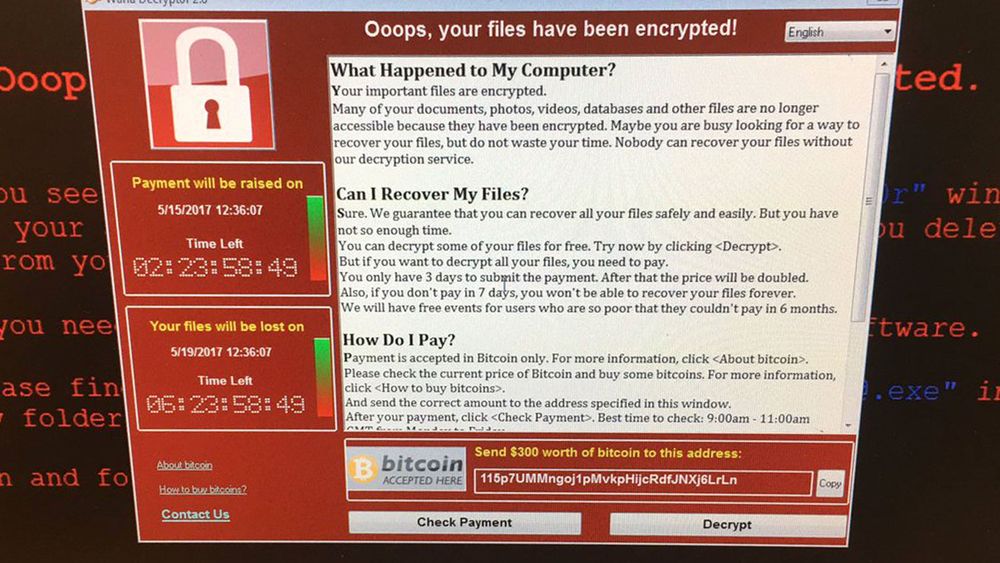

Skadevaren som siden fredag har infisert og kryptert rundt 200 000 datamaskiner globalt, har så langt ikke gjort bakmennene særlig rike. Det skal være tre ulike bitcoinadresser som er hardkodet i skadevaren som blant annet kalles for Wana Decrypt0r eller WannaCry.

Til sammen har disse tre kontoene i skrivende stund mottatt 151 overføringer av totalt 22,37249434 bitcoin, noe som med en kurs på 1 700 dollar tilsvarer 328 000 kroner. Med tanke på størrelsen på angrepet og oppmerksomheten det har fått, er dette et temmelig beskjedent beløp.

Les også: – Største i sitt slag

%25201%2520(2)%2520(1).png)

Kan øke i dag

Nå er det likevel ikke slik at situasjonen er avklart eller at faren er over. Det ventes at mange vil komme på jobb i dag og oppleve at deres pc-er har blitt kapret og kryptert i løpet av helgen. Det kan føre til at flere vil betale inn løsepengene.

Et kart som i sanntid viser de registrerte infeksjonene, finnes her. Det finnes også to ulike twitterboter som varsler hver gang det betales inn løsepenger.

Til tross for at spredningen av den «opprinnelige» utgaven skal ha blitt betydelig bremset av at en sikkerhetsanalytiker som kaller seg for MalwareTech registrerte domenet iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Skadevaren er lagd slik at den kun krypterer dersom det nevnte domenet ikke er registrert.

Etter det digi.no erfarer, har det vært tilfeller hvor noen har misforstått og har blokkert dette domenet i sin infrastruktur, noe som har bidratt til at skadevarens aktiviteter ikke har blitt stoppet.

Langt fra ukjent fra før

Det er viktig å vite at angrepskoden som har blitt benyttet, består av to separate skadevarer som begge var relativt kjente fra før.

Kryptovaren som nå har blitt spredt, anses som versjon 2.0 av en kryptovare som skal ha blitt oppdaget for første gang allerede i februar i år. Den ble kalt for WCry på grunn av filetternavnet den benyttet.

Ormdelen av skadevaren som nå benyttes, EternalBlue, er langt mer kjent. Den ble omtalt av blant annet digi.no den 24. april, etter at den hadde blitt brukt til i en skadevare kalt for DoublePulsar, som infiserte titusenvis av pc-er den gang. På samme måte som nå, utnyttet den åpninger i brannmurer og at de berørte pc-ene og serverne fortsatt var sårbare for den SMB v1-svakheten som NSA-verktøyet EternalBlue utnytter.

Fjernet for to måneder siden

Microsoft kom med en sikkerhetsfiks som fjerner denne sårbarheten mars i år, nesten to måneder før fredagens angrep. Det viser at mange fortsatt bruker altfor lang tid på å installere sikkerhetsoppdateringer.

Det er også mulig å deaktivere hele den gamle SMB v1-prototokollen på Windows-maskiner, siden dette er en gammel og temmelig utdatert protokoll. Microsoft forklarer hvordan et stykke nede på denne siden.

Man bør også sjekke at all trafikk fra internett over port 445 er blokkert i virksomhetens brannmur. Det er ekstremt sjelden noe behov for at denne porten skal være åpen mot internett.

Windows XP og Server 2003

Microsoft har også gått til det uvanlige skritt å gi ut sikkerhetsfikser til flere eldre Windows-versjoner som selskapet ikke støtter lenger, men som er berørt av sårbarheten og som mange dessverre fortsatt bruker. Dette inkluderer Windows Server 2003, Windows XP og Windows 8 (altså ikke Windows 8.1). Informasjon om hvor man kan finne disse oppdateringene, finnes nederst på denne siden.

De bør i så fall installeres umiddelbart.

Ifølge Bleeping Computer har sikkerhetsforskere demonstrert at en sårbar testmaskin i et tilfelle ble infisert av WannaCry i løpet bare tre minutter etter at den ble knyttet til internett, og hele seks ganger i løpet av testperioden på 90 minutter.

Ikke så godt beskyttet

Til slutt koster vi på oss denne, som viser hvordan sikkerhetsselskapet Sophos har endret markedsføringen sin som følge av angrepet:

Det er tydelig at NHS (National Health Service), det britiske helsevesenet, benytter sikkerhetsprogramvare fra Sophos. Men nettopp NHS var blant de første som ble et offer for WannaCry, så løsningen fra Sophos hjalp tydeligvis ikke så mye når den først ble stilt på en alvorlig prøve.

Man kan se her hvordan Sophos-siden så ut inntil angrepet skjedde. Dagens versjon er noe annerledes.