Ved hjelp av utstyr for rundt 1750 kroner skal forskningsgruppen COSIC (Computer Security and Industrial Cryptography) ved Universitetet i Leuven, Belgia ha greid å utnytte sårbarheter i det nøkkelløse tilgangssystemet til Tesla Model X, slik at de har kunnet kjøre av gårde med bilen. Det hele er demonstrert i en video som er gjengitt nedenfor.

I likhet med en del andre biler, støtter Tesla Model X muligheten til å bruke en smartmobil som nøkkel. Til dette brukes Bluetooth Low Energy (BLE), og denne teknologien brukes da gjerne også av den separate nøkkelbrikken til bilen. Dette gjelder også Tesla Model X.

Tesla-app påkaller Marvels superhelter

Kjøpte brukt kontrollenhet på Ebay

Forskerne hadde via Ebay fått tilgang til en ECU-komponent (Electronic Control Unit) fra en kondemnert Model X. Dette var den dyreste komponenten i oppsettet, med en pris på rundt 900 kroner. Det ble også benyttet en Raspberry Pi-datamaskin og en adapter (CAN-Bus Shield).

Ved hjelp av kontrollenheten kunne forskerne over distanser på opptil fem meter tvinge nøkkelbrikker til å annonsere seg selv som tilkoblingsmulige BLE-enheter. Forskerne fant også ut at BLE-grensesnittet til nøkkelbrikken tillater fjernoppdatering av programvaren som kjøres i BLE-brikken.

– Siden denne oppdateringsmekanismen ikke var skikkelig sikret, kunne vi trådløst kompromittere nøkkelbrikken og ta full kontroll over den. Deretter kunne vi få tilgang til gyldige «unlock»-meldinger for å låse opp bilen på et senere tidspunkt, forteller Lennert Wouters, en PhD-studeny ved COSIC-gruppen, i en pressemelding. Han har utført forskningen sammen med kollegene Benedikt Gierlichs og Bart Preneel.

Saken fortsetter under videoen.

Via CAN-bus-grensesnittet

– Med mulighet til å låse opp bilen, kunne vi deretter koble oss til diagnosegrensesnittet som normalt benyttes av serviceteknikere. På grunn av en sårbarhet i implementeringen av paringsprotokollen, kan vi pare en modifisert nøkkelbrikke til bilen, noe som gir oss permanent tilgang og mulighet til å kjøre av gårde med bilen, fortsetter Wouters.

Tesla skal ha blitt varslet om sårbarhetene den 17. august i år. Selskapet skal fjernet sårbarhetene i programvareoppdateringen med versjonsnummer 2020.48, som nå rulles ut.

Men ifølge Wired, som også har omtalt denne saken, skal Tesla ha fortalt Wouters at det kan ta nærmere en måned før oppdateringen har blitt rullet ut til alle de sårbare bilene.

Inntil dette er gjort, kommer ikke COSIC til å publisere flere detaljer om angrepsteknikken enn det som er tilgjengelig i videoen over.

Wouters har også tidligere gjort lignende funn av sårbarheter ved det nøkkelfrie systemet til Tesla Model S.

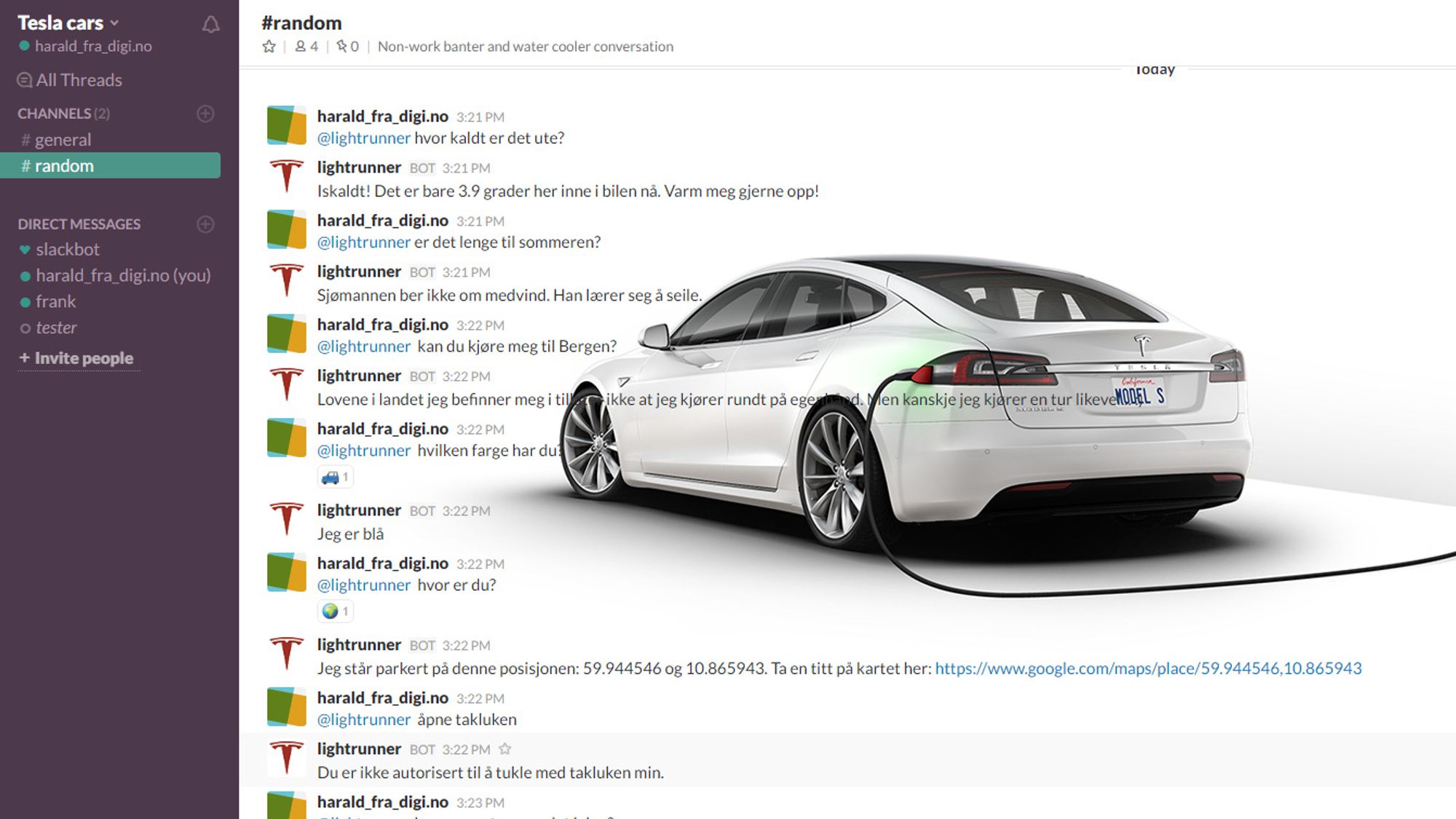

Nytt Tesla-hack: Chatter med bilen via Slack