Det kan være nyttig å ha fjerntilgang til datamaskiner via internett, men det finnes både relativt sikre og svært usikre måter å gjøre dette på. En måte som hører til den siste kategorien, er å bruke telnet. Dette er en teknologi som ble utviklet på slutten av 1960-tallet, og som på ingen måte er beregnet for dagens internett.

Det store problemet med telnet er at alle data overføres ukryptert. Et kryptert alternativ, SSH (Secure Shell), ble lansert i 1995, men fortsatt støttes telnet av svært mange datamaskiner og andre enheter, ikke bare som klient, men i blant også som server som er aktivert som standard.

Utnyttes av botnett

Flere botnett, blant annet mye omtalte Mirai, har utnyttet telnet-tilgangen til å infisere mange enheter. På grunn av dette skal flere internettleverandører rett og slett ha blokkert all trafikk over port 23, som telnet benytter.

Rapid7, et selskap som er mest kjent for penetrasjonstestverktøyet Metasploit, har kommet med en ny utgave av selskapets årlige National Exposure Index, en rapport om enheter som eksponerer nettverksporter mot internett.

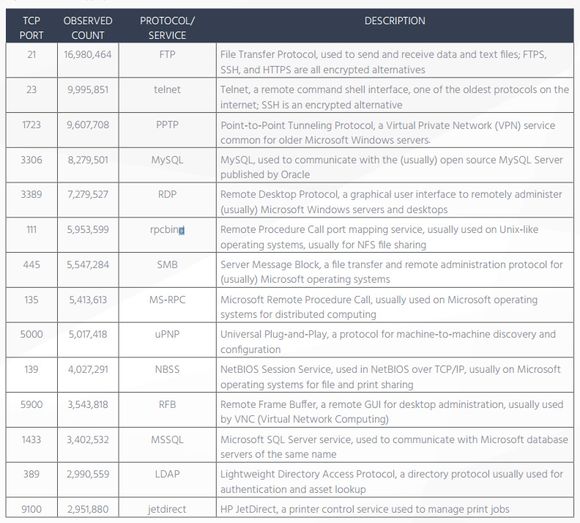

Ifølge rapporten finnes det nesten 10 millioner enheter med telnet-server som tilgjengelige via internett. Rapid7 oppgir at drøy 1700 enheter i Norge eksponerer telnet mot internett, men tallene i denne oversikten samsvarer ikke alltid helt med det som er oppgitt i andre deler av rapporten.

Leste du denne? Historien om hvordan SSH fikk port 22

Framgang

Ifølge Rapid7 er utviklingen likevel positiv.

Antallet registrerte enheter som eksponerer telnet på denne måten, skal ha gått ned med omtrent 5 millioner siden i fjor. Det antas likevel at hovedårsakene til dette er den nevnte blokkeringen som enkelte internettleverandører gjør, samt at botnettene har stengt døren etter seg i infiserte enheter.

Globalt har Rapid7 registrert rundt 20 millioner enheter som eksponerer SSH, men i mange land er fortsatt telnet mer utbredt enn SSH.

Det er langt fra bare telnet som ikke bør være eksponert mot internett. Tabellen nedenfor lister en rekke andre protokoller som heller ikke bør benyttes, men som fortsatt er utbredt.

SMB

Av tabellen over ser man blant annet at Rapid7 har registrert mer enn 5,5 millioner enheter som eksponerer fil- og print-delingsprotokollen SMB på internett.

Det var en sårbarhet i Windows-implementeringen av en eldre versjon av SMB som åpnet for den store spredningen av WannaCry-skadevaren.

Men det er uansett veldig sjelden noen grunn til å la SMB-tjenester være tilgjengelige på utsiden av lokalnettet.

Gjestetilgang

Ifølge Bleeping Computer publiserte grunnleggeren av spesielle søketjenesten Shodan, John Matherly, nylig noen interessante og skremmende tall relatert til dette.

Ifølge Matherly skal nemlig 42 prosent av alle de eksponerte SMB-tjenestene tilbyr gjeste-tilgang, noe som innebærer at hvem som helst kan aksessere dataene uten å måtte logge seg på.

95 prosent av disse tjenestene er Samba-baserte, ifølge Matherly, altså ikke Windows-maskiner. I stor grad benyttes Samba på Linux-baserte datamaskiner.

Ifølge Bleeping Computer er slik gjestetilgang deaktivert som standard både i Samba og Windows.

Bare 4 prosent av enhetene krever at SMB v2 benyttes. De resterende støtter også den gamle SMB v1, som blant annet WannaCry utnyttet.

Les også: Skal allerede ha infisert titusenvis av datamaskiner med lekket NSA-skadevare

Emiratene

Men tallene viser at omtrent halvparten av alle enheter som tilbyr gjestetilgang til SMB via internett, hører hjemme hos én eneste internettleverandør, nemlig Etisalat med hovedkontor i De forente arabiske emirater. Men også en håndfull andre internettleverandører fra blant annet Argentina, Brasil, Italia og Filippinene er uforholdsmessig høyt representert.

Av de omtrent 2,3 millioner SMB-tjenestene som Shodan for tiden finner på internett, skal 91 081 fortsatt være sårbare for WannaCry og DoublePulsar. Det sistnevnte er den NSA-tilknyttede skadevaren som WannaCry tok i bruk.

16 206 av tjenestene skal være infisert av DoublePulsar. Den 20. april i år skal antallet ha vært omtrent 100 000.

Les også: For NSA var EternalBlue-verktøyet som å fiske med dynamitt