Bilder som tas med mobilkameraer, er for lengst blitt så høyoppløste at de kan avsløre deg på måter du kanskje ikke trodde var mulig – enten du er en kriminell som etterforskes av politiet eller en lovlydig person som blir angrepet av hackere.

En narkotikahandler i Liverpool følte seg for eksempel trygg på den krypterte meldingstjenesten Encrochat, men ble avslørt da han la ut et bilde av yndlingsosten sin, en M&S Mature Blue Stilton.

Han holdt nemlig ostebiten i hånda da han tok bildet, og bildet var så høyoppløst at politiet kunne hente ut fingeravtrykkene hans. Dermed hadde de beviset de trengte for å få ham dømt til 13 års fengsel for heleri og salg av heroin, kokain, MDMA og ketamin.

Mannen er, ifølge en melding politiet i Merseyside (Liverpool-området) la ut i forrige uke, den foreløpig siste som er arrestert i forbindelse med Operasjon Venetic. I operasjonen har ikke politiet brutt krypteringen til Encrochat, men de har infiltrert tjenesten og klart å identifisere 60.000 brukere verden over som har brukt Encrochat til å koordinere og planlegge kriminelle aktiviteter. 10.000 av disse er bosatt i Storbritannia, skriver Liverpool-politiet.

Også norsk politi har vært involvert i aksjonen mot brukere av meldingstjenesten som nå er nedlagt.

Mobilkameraene er så gode at politi og hackere kan ta fingeravtrykkene dine

Rekonstruerte fingeravtrykk

Det er imidlertid ikke bare politiet som kan skaffe seg tilgang til folks fingeravtrykk ved hjelp av fotografier. Og selv om stadig bedre mobilkameraer gjør jobben enklere, bør det slett ikke være noen nyhet at man bør være forsiktig med hva man har fingrene borti.

Den britiske avisen The Guardian fortalte allerede i 2014 om hvordan hackeren Jan Krissler brukte fotografier til å rekonstruere fingeravtrykkene til Tysklands daværende forsvarsminister Ursula von der Leyen. Et av bildene var publisert av regjeringens egen pressetjeneste, og et tok han selv på tre meters avstand.

På den årlige hackerkonferansen Chaos Communication Congress i Tyskland demonstrerte Krissler hvordan han ved hjelp av Verifinger, en programvare som brukes til fingeravtrykkgjenkjenning, kunne bruke fotografiene til å rekonstruere forsvarsministerens fingeravtrykk.

Med dagens mobilkameraer kunne Krissler trolig tatt bildene han trengte fra langt større avstand enn tre meter.

Se video: Så enkelt er det å lure fingeravtrykksleseren

Fotograferte reflekser i øyet

På den samme konferansen ble det også demonstrert hvordan man ved å skaffe seg kontroll over kameraet på en mobiltelefon kunne ta bilder av personen som eide telefonen og bruke kameraet som en tastelogger (vanligvis et program som registrerer tastetrykk).

For ved å analysere bildene fra mobilkameraet, var det mulig å avsløre passordene mobileieren tastet inn. Man kunne nemlig se refleksen fra mobilskjermen i øynene hans.

Siden har mobiltelefoner fått iris-skannere for å gjøre dem sikrere mot uautorisert tilgang, men heller ikke den teknologien tok det lang tid å bryte seg gjennom. Tyske hackere viste i 2017 hvordan man kunne lure skanneren på en Samsung S8-telefon ved å printe ut et fotografi av et øye tatt med kameraet i nattmodus, og presse det mot innsiden av en kontaktlinse for å etterligne øyets naturlige kurver.

Den osteglade narkohandleren fra Liverpool er med andre ord i godt selskap, selv om det sikkert føles som en fattig trøst.

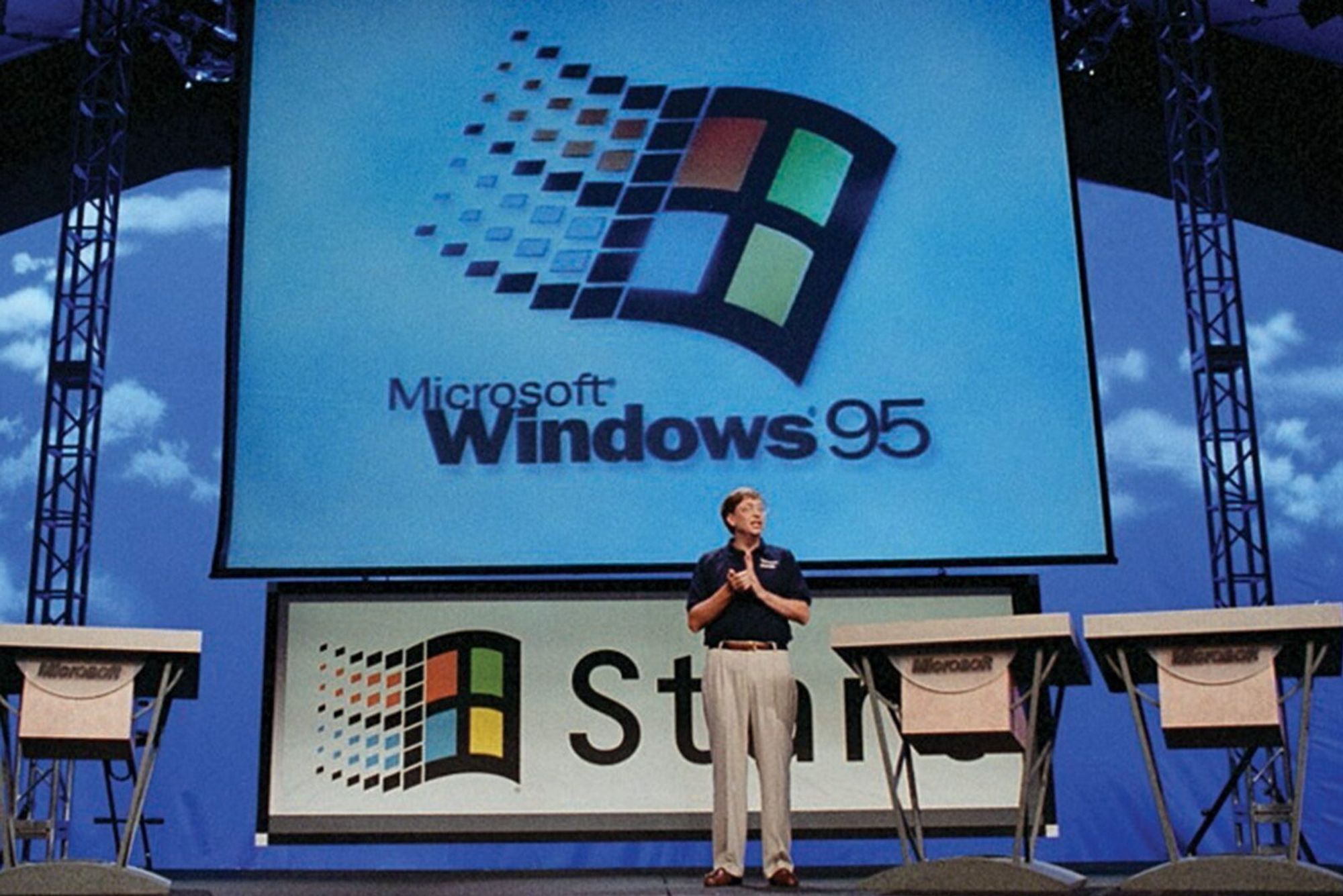

Slik fikk Microsoft verdensherredømme